ハッカーはsublist3rでOSINTを使用してWebサイトのサブドメインを列挙します(Kali Linuxツール説明)

ドメイン情報を収集するsublist3rのツールを理解するためにまとめてみました。

このsublist3rの動作確認は自分のドメインでテストを行っています。

目次

sublist3rとは

ホワイトハッカーが情報収集や、サブドメイン列挙に活用するツールの一つです。

このツールは、対象のドメインに関連するサブドメインをリストアップするために、多くの検索エンジンや、外部サービスを活用します。

具体的には、Google、Yahoo、Bing、Baidu、Virustotalなどのサービスからデータを取得し、ターゲットのサブドメイン情報を収集します。これにより、ホワイトハッカーは攻撃対象の可能性があるサブドメインを迅速かつ効率的に見つけることができます。

機能

・検索エンジン、Pastebin、脅威インテリジェンスなどのAPIを活用した迅速なサブドメイン検出

・再帰的なサブドメインの順列と組み合わせのための強力なブルートフォースモジュール。

・検出されたサブドメインのポートスキャンにより、実行中のサービスを検出します。

・カスタマイズ可能なスレッドとタイムアウト値により、パフォーマンスを最適化。

・CSV、JSON、TEXTなどの複数の出力形式

・無関係な結果を除外するための便利なフィルターとスイッチ。

ツールの場所

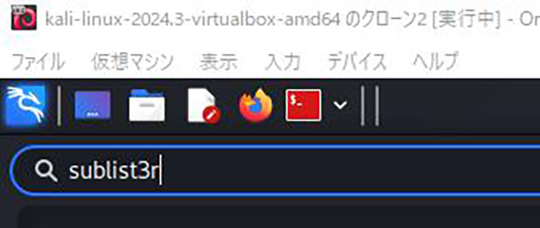

1.検索窓から「sublist3r」を検索して見つからない場合は

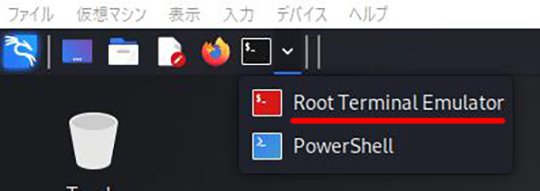

2.画面上部メニューより、「Terminal Emulator」から「Root Terminal Emulator」を選択します。

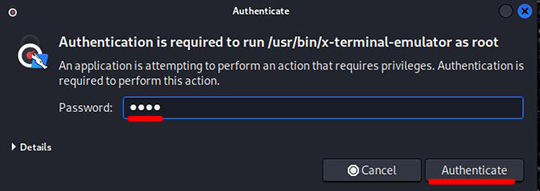

3.Authenticate画面で、Kali Linuxのパスワード"kali"を入力して「Authenticate」ボタンを押下します。

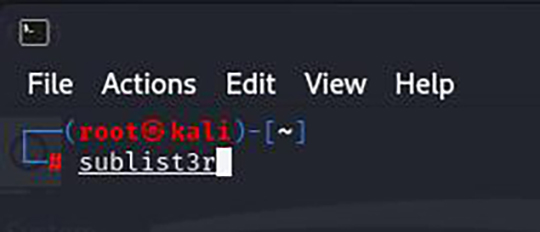

4.Root Terminal Emulatorが立ち上がりました。

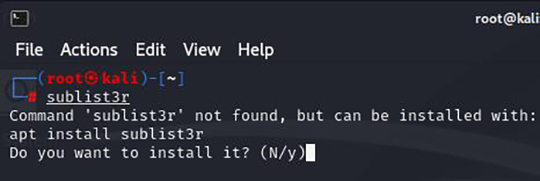

"sublist3r"と入力して、Enterボタンを押下します。

5.以下の応答が帰ってくるので"y"( インストール)ボタンを押下します。

コマンド 'sublist3r’ が見つかりません:

apt install sublist3r

インストールしますか?(N/y)

※ここで、「Error:Unable to locate package sublist3r」と表示された場合は

Kali Linuxをアップデートして、その後アップグレートしてください。

#apt update

#apt full-upgrade -y

アップグレート後、"sublist3r"と入力して、Enterボタンを押下します。

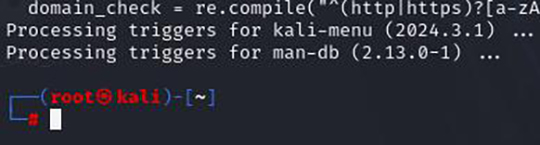

6.sublist3rがインストールされました。

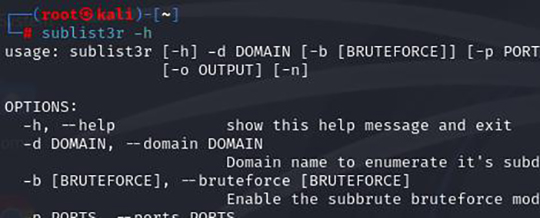

7."sublist3r -h"を実行します。

これでsublist3rがインストールされたことを確認しました。

メニューには"sublist3r"が登録されていないため、直にターミナルから"sublist3r [オプション]"を入力してください。

ツールと使用方法

sublist3r [-h] -d DOMAIN [-b [BRUTEFORCE]] [-p PORTS] [-v [VERBOSE]] [-t THREADS] [-e ENGINES] [-o OUTPUT] [-n]

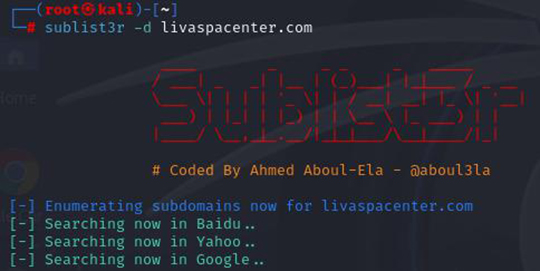

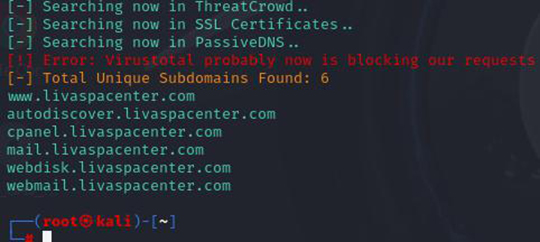

sublist3r -d livaspacenter.com

注意:livaspacenter.comは私のドメインです。

:

※ホワイトハッカーは、Sublist3r の出力結果(発見したサブドメイン一覧)を分析し、サブドメインがセキュリティの観点からどのようなリスクを含んでいるかを評価します。

以下は、Sublist3r の出力結果をもとにホワイトハッカーが行う具体的な作業です。

1.サブドメインの有効性確認

Sublist3r の出力結果には無効なサブドメインが含まれることもあるため、まずは各サブドメインが現在も存在し、アクセス可能かを確認します。これは ping コマンドや nslookup ツール、あるいは他のスクリプトを使って行うことが一般的です。

2.サブドメインのセキュリティ設定を確認

次に、サブドメインごとに HTTPS が設定されているか、SSL/TLS 証明書の有効期限や発行者の確認を行います。特に HTTP のみで提供されている場合、そのサブドメインが暗号化されておらず、脆弱である可能性があります。

3.サブドメインで稼働しているサービスの確認

サブドメインごとにどのようなサービス(例えば Web サーバー、データベース、メールサーバーなど)が稼働しているかを調査します。これはポートスキャン(例: nmap)を使用して、どのポートが開いているかを確認することで行います。特に不要なサービスや未保護の管理パネルが公開されていないかが重要なチェックポイントです。

4.脆弱性のあるサブドメインの特定

Sublist3r で見つけたサブドメインに脆弱性が存在するかを確認します。たとえば、古い CMS(コンテンツ管理システム)や未更新のソフトウェアが動作している場合、それらが攻撃されるリスクが高いため、脆弱性のスキャンやバージョンの確認を行います。

5.ダングリングDNSエントリの確認

ダングリング DNS エントリとは、DNS 上に登録されているものの、実際のホストが存在しないサブドメインのことです。これがあると、第三者がそのサブドメインを占有し、悪意のあるサイトとして利用するリスクが発生します。ダングリングエントリが存在する場合、ホワイトハッカーはそれをクライアントに報告し、削除を促します。

6.サブドメインテイクオーバーの検証

一部のサブドメインがクラウドサービス(例: GitHub Pages、Heroku、Amazon S3 など)でホスティングされている場合、適切な管理がされていないと第三者に乗っ取られる可能性があります。ホワイトハッカーは、クラウドベースのサブドメインに対してテイクオーバーのリスクがないかをチェックします。

オプション(options)

-h, --help

show this help message and exit.

このヘルプ メッセージを表示して終了します

-d DOMAIN, --domain DOMAIN

Domain name to enumerate it's subdomains.

サブドメインを列挙するドメイン名

-b [BRUTEFORCE], --bruteforce [BRUTEFORCE]

Enable the subbrute bruteforce module.

サブブルート ブルートフォース モジュールを有効にします

-p PORTS, --ports PORTS

Scan the found subdomains against specified tcp ports.

見つかったサブドメインを指定された TCP ポートに対してスキャンします

-v [VERBOSE], --verbose [VERBOSE]

Enable Verbosity and display results in realtime.

詳細を有効にして結果をリアルタイムで表示します

-t THREADS, --threads THREADS

Number of threads to use for subbrute bruteforce.

サブブルート ブルートフォースに使用するスレッドの数

-e ENGINES, --engines ENGINES

Specify a comma-separated list of search engines.

検索エンジンのカンマ区切りリストを指定します

-o OUTPUT, --output OUTPUT

Save the results to text file.

結果をテキスト ファイルに保存します

-n, --no-color

Output without color.

色なしで出力します

sublist3rのまとめ

Sublist3r は、指定したドメインのサブドメインを効率よく列挙するためのツールで、ホワイトハッカーが情報収集フェーズで活用します。

Google、Bing など複数のサービスからサブドメイン情報を収集し、ドメインに関連する公開サーバーやサービスを明らかにします。

これにより、管理者が気づいていない脆弱なサブドメインや公開されているサービスを発見し、セキュリティリスクを評価できます。

また、ダングリング DNS やサブドメインテイクオーバーのリスクも検証可能で、攻撃対象の特定に役立ちます。