ハッカーが考慮する、Binary Flags 入門 – ビットで動く設定を安全に理解する

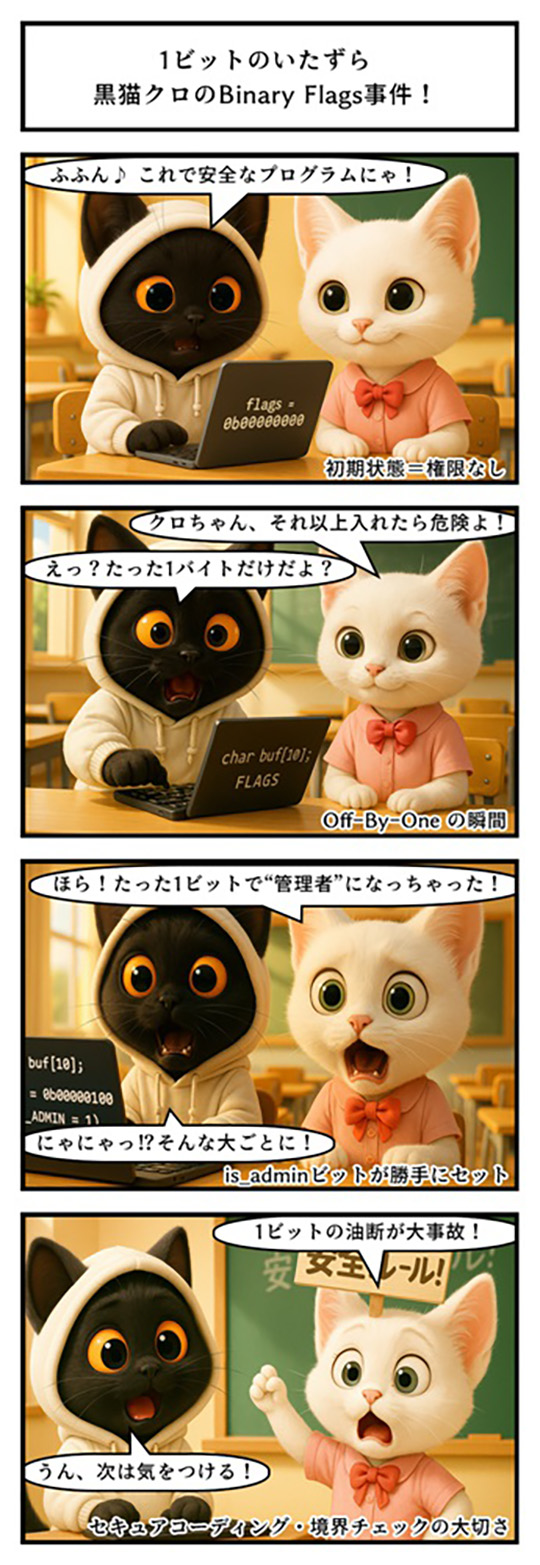

Binary Flags(バイナリフラグ)は、1ビットずつの「オン/オフ」でソフトウェアの設定や権限を管理するとても効率的な方法です。小さなメモリ領域で多くの状態を扱えるため組込み系や古いCプログラムでよく使われます。しかし、境界チェックやデータ配置を間違うと、わずか1ビットの変化が認可バイパスや想定外の挙動を引き起こすことがあります。

目次

Binary Flagsとは

Binary Flags は、複数の状態(true/false)を1つの数値(通常はバイトやワード)内のビットで表す方法です。1バイトなら8個のフラグを格納できます。

少ないメモリで複数のフラグ(設定・権限)を効率的に扱うための「ビットマスク」技術です。

Binary Flagsが利用された背景

組み込み機器や古いCコードではメモリ節約が重要です。複数フラグを1バイトに詰めるとメモリ効率が良いのです。これは、プロトコル設計(ネットワークパケットのビットフィールド)や権限モデルでも広く利用されます。

どうして脆弱性につながるのかというと、フラグはしばしば構造体やバッファの隣接領域に置かれるため、バッファ書き込みやOff-By-Oneで隣接データのビットが壊れる可能性があります。

ビットは小さいため、変化が見落とされやすく、ログにも残りにくいのです。

Binary Flagsが引き起こす影響について

1.攻撃者視点

・権限フラグのビットを変更すれば認可回避が可能。(例:`is_admin` をセットする)

※IS_ADMINとは

is_admin はプログラムやサービスの中で「そのユーザーが管理者(admin)かどうか」を表すフラグ(状態)です。多くの場合は真/偽(true/false)で管理され、管理者だけができる操作(設定変更、データ参照、ユーザー管理など)を許可するために使われます。

・機能フラグを有効化して、本来使えない機能を悪用する。

・小さなビットの改変で挙動が大きく変わるため、攻撃コストが低い場合もある。

2.防御者視点

・小さなミスで重大なセキュリティ問題に繋がるため、コードレビュー・自動テストでの検出が重要。

・ランタイム保護(ASLR, Canary 等)や動的解析で多くの脆弱性を緩和できるが、根本対策(設計の改善)が必要。

Binary Flagsの仕組み・動作イメージ

箱(バイト)に小さな鍵(ビット)が8個並んでいる想像をしてください。箱を強く叩く(境界越え)と別の鍵が壊れてしまう。

それが「ビットの不正変更」です。たった1つの鍵(ビット)が変わるだけで、大きなドア(認可)が開くことがあります。

たとえば、

1.プログラムが `char buf[10];` と定義している。

2.入力検査を誤り11バイトを書き込む。(オフバイワンなど)

3.次のバイト(フラグが格納されているバイト)の1ビットが変更される。

4.`if (flags & IS_ADMIN)` の判定が真になり、不正な権限が付与される。

Binary Flagsの対策・防御方法

1.セキュアコーディング

・入力検証は必須。文字列操作では `size-1` を意識し、ヌル終端を確保する。

・生のバッファ操作を避け、高レベルの安全なAPIを使う(例:Cなら`sprintf`系を注意して使い、可能なら `snprintf` を使う)。

・フラグ操作は抽象化(関数/マクロで操作し、直接ビット演算を散らばせない)。

2.データレイアウトの工夫

・重要なフラグや制御変数はパディングや別メモリ領域(別構造体)に分離する。

・アラインメントやエンディアンを意識して設計する。

3.ビルド/ランタイム対策

・コンパイラ警告を全部出す(`-Wall -Wextra -Wformat-security` 等)。

・ASLR、Stack Canary、NX(DEP)を有効にする。

・静的解析(clang-tidy、Coverity)、動的解析(ASan、Valgrind)を取り入れる。

4.ログと監査

・フラグ変更が重要な操作なら、変更を検知してログに残す・外部監査を行う。

・変更検知にはチェックサムや簡易的な整合性チェックを導入してもよい。

ハッカーが考慮する、Binary Flags 入門 - ビットで動く設定を安全に理解するのまとめ

Binary Flagsは効率よく複数の状態を管理できる便利な技術ですが、隣接メモリの扱いを間違えば1ビットの変化でも認可バイパスや想定外の挙動を招きます。

運用では、フラグ操作の抽象化、重要データの分離、コンパイラ警告・静的解析・動的解析の導入、ASLRやCanaryなどのランタイム防護を組み合わせてリスクを下げましょう。