バグハンター視点によるdnsreconツール(Kali Linux)の使い方(情報収集/DNS分析ツール)

dnsreconは、Kali Linuxに搭載されたDNS情報収集ツールで、バグハンターがドメインの詳細な情報を収集するために利用されます。

目次

dnsreconとは

dnsreconは、DNS情報収集ツールです。

ターゲットドメインのDNS設定の弱点を探り、攻撃の足がかりとなる情報を収集します。例えば、ゾーン転送が有効になっている場合、内部ネットワーク構成の詳細な情報が露出し、潜在的な脆弱性が見つかる可能性があります。

また、非公開のサブドメインを発見することで、ターゲットの攻撃面を広げ、隠されたサービスやアプリケーションの脆弱性を突くことができます。

ターゲットドメインのインフラや設定に関する詳細な情報を収集するための非常に有用なツールです。

dnsreconは、以下のような多様なDNSリソースレコードを収集する機能を提供します。

Aレコード(Address Record)

Aレコードは、ドメイン名に対応するIPv4アドレスを指します。

バグハンターは、Aレコードを確認することで、特定のドメインがどのIPアドレスにマッピングされているかを知ることができます。これにより、ターゲットとなるサーバーの場所やホスト情報を特定し、そのIPアドレスを基にさらなる攻撃やスキャンを実施することが可能になります。

AAAAレコード(IPv6 Address Record)

AAAAレコードは、ドメイン名に対応するIPv6アドレスを指します。

バグハンターは、IPv4アドレスと同様に、IPv6アドレスを利用してターゲットのネットワークインフラを解析できます。特に、IPv6が導入されている場合、セキュリティ設定が不十分なケースもあり、これを利用した攻撃が可能です。

MXレコード(Mail Exchange Record)

MXレコードは、メールサーバーのドメイン名を示し、メールの送信先を指定します。

バグハンターは、MXレコードを調査することで、ターゲットのメールインフラを特定し、スピアフィッシングやメールサーバーの脆弱性を狙った攻撃が可能になります。また、複数のMXレコードが設定されている場合、優先度が低いサーバーがセキュリティ的に弱いこともあるため、これを利用した攻撃が検討されます。

NSレコード(Name Server Record)

NSレコードは、ドメインに対応するネームサーバーの情報を示します。

バグハンターは、NSレコードを通じて、ドメインのDNS管理者やサーバーの場所を特定できます。ネームサーバーが攻撃対象となり得るため、そのセキュリティ設定を調査することが重要です。また、サードパーティのネームサーバーを使用している場合、そのプロバイダーの脆弱性が影響を与える可能性もあります。

CNAMEレコード(Canonical Name Record)

CNAMEレコードは、ドメインの別名を指し、別のドメイン名にリダイレクトします。

バグハンターは、CNAMEレコードを調査することで、別名として設定されているドメインを特定できます。これは、サブドメインや関連ドメインを発見するのに役立ち、さらにそのドメインで提供されているサービスやリソースの脆弱性を探す手がかりとなります。

PTRレコード(Pointer Record)

PTRレコードは、IPアドレスに対応するホスト名を示す逆引きレコードです。

バグハンターは、PTRレコードを使用して、特定のIPアドレスに対応するドメイン名を逆引きできます。これにより、特定のサーバーがどのホスト名で運用されているかを特定し、攻撃対象を絞り込むのに役立ちます。

SRVレコード(Service Record)

SRVレコードは、特定のサービスに関連する情報(例: SIP、LDAP、XMPP)を提供します。

バグハンターは、SRVレコードを解析することで、ターゲットが提供している特定のサービスを特定し、そのサービスに関連する脆弱性を探ることが可能です。特に、公開されていないサービスの発見は攻撃面を広げる重要な要素です。

SOAレコード(Start of Authority Record)

SOAレコードは、DNSゾーンに関する管理情報を提供する特別なDNSレコードです。

バグハンターは、SOAレコードを分析することで、DNSゾーンの管理に関する詳細情報を得られます。例えば、管理者のメールアドレスが露出していると、ソーシャルエンジニアリングやフィッシング攻撃に利用される可能性があります。

TXTレコード(Text Record)

TXTレコードは、ドメインに関連するテキストデータを格納するためのDNSレコードです。

バグハンターは、TXTレコードを調査することで、ドメインに設定されているメール認証情報を確認できます。SPF、DKIM、DMARCが適切に設定されていない場合、メールスプーフィング攻撃やフィッシングが成功する可能性が高くなります。

環境の準備

・dnsreconは、 Kali Linuxに登録されているツールとして利用します。

Kali Linuxをインストールされていない方は

・dnsreconの詳細を知りたい方は

バグハンターがdnsreconを利用する方法について

バグハンターは、Kali Linuxのdnsreconツールを利用して、ターゲットドメインに関連するDNS情報を収集するために使用されます。これには、Aレコード、MXレコード、NSレコードなどのDNSレコードの取得や、ゾーン転送の試行、逆引きなどが含まれます。バグハンターは、この情報をもとにターゲットのインフラを理解し、脆弱性の存在を探ります。

以下に、バグハンターがdnsreconをどのように利用するか、詳しく説明します

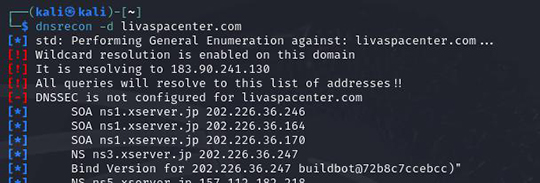

標準クエリ (-d)

このコマンドは、基本的なDNSクエリを実行し、A、AAAA、CNAME、MX、NSレコードを取得します。

dnsrecon -d example.com

バグハンターは、この情報をもとに、ターゲットドメインの構成を把握し、可能性のある攻撃ベクターを特定します。

【注意】使用している"livaspacenter.com"は、私が所有しているテストドメインです。

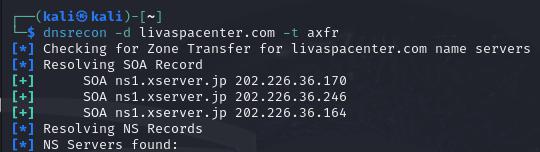

ゾーン転送の試行 (-t axfr)

ゾーン転送を試行し、DNSサーバーが誤って設定されているかを確認します。

dnsrecon -d example.com -t axfr

バグハンターは、成功すると、ドメインに関連する全てのDNSレコードを取得でき、内部ネットワーク情報が露出する可能性があります。これは重大なセキュリティリスクです。

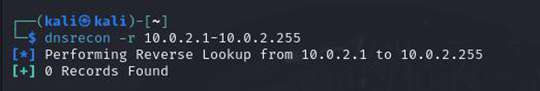

逆引きスキャン (-r)

IPレンジに対する逆引きスキャンを実行します。

dnsrecon -r 192.168.0.1-192.168.0.255

バグハンターは、IPアドレスに対応するホスト名を特定することで、サーバーやデバイスの特定が可能になり、攻撃対象の絞り込みに役立ちます。

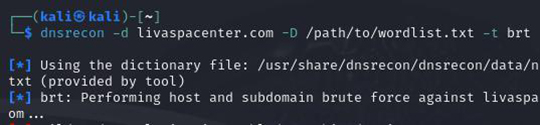

サブドメインのブルートフォース (-D)

ワードリストを使用して、サブドメインのブルートフォースを行います。

dnsrecon -d example.com -D /path/to/wordlist.txt -t brt

バグハンターは、非公開のサブドメインを発見することで、ターゲットの攻撃面が広がり、特定のアプリケーションやサービスの脆弱性を探索する機会が増えます。

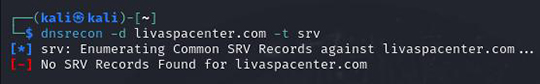

SRVレコードのチェック (-t srv)

SRVレコード(サービスレコード)を取得し、特定のサービスに関連する情報を収集します。

dnsrecon -d example.com -t srv

SRVレコードは、特定のサービス(例: SIP, LDAP)への接続情報を提供します。バグハンターは、この情報を基に特定のサービスに対する攻撃を計画できます。

バグハンター視点によるdnsreconツール(Kali Linux)の使い方(情報収集/DNS分析ツール)のまとめ

dnsreconは、Kali Linuxにおける強力なDNS情報収集ツールで、特にバグハンターやセキュリティリサーチャーにとって不可欠なツールです。このツールを使用することで、ターゲットドメインに関する詳細な情報を収集し、セキュリティの脆弱性を発見するための貴重な手がかりを得ることができます。