ペネトレーションテスト&バグバウンティ

番組でスィーツ特集をしていました。

美味しそうなスィーツばかりです。

すると、大好物のマンゴがのっている「マンゴーかき氷」が紹介されていました。

「食べたーい」と思った貴方は、スマホを取り出して・・・

1.検索エンジンで検索して、ホームページを見て、お店の情報、住所、マンゴーかき氷の値段などを確認します。

2.次に、SNSで、マンゴーかき氷の口コミや写真を確認します。

3.そして、Googleマップで場所を確認します。

4.週末にお友達を誘って「マンゴーかき氷」を食べに行く!!

これが、OSINT(オシント)なんです。

OSINTを使う人たちは、ウェブサイトやコンピューターシステムの情報を調べて、安全かどうかや問題がないかを確認するのです。

OSINT(Open Source Intelligence)とは

ホワイトハッカーが利用するOSINTは、公に利用可能な情報源から情報を収集する手法です。

これにより、組織やシステムのセキュリティを向上させるために必要な情報を得ることができます。

以下にOSINTの主な情報源とそれがどのように利用されるかを説明します。

ウェブサイトと公開情報

ウェブ上のウェブサイト、ソーシャルメディアプロファイル、フォーラム、ブログなどから情報を収集します。これにより、組織の活動や従業員、システムの詳細などに関する情報が得られます。

WHOISデータ

ドメイン名の登録情報を示すWHOISデータベースから情報を取得します。これにより、ウェブサイトの所有者や運営者に関する情報が分かります。

DNS情報

ドメイン名システム(DNS)に関する情報を利用して、ドメインとIPアドレスの関連性やサブドメインの発見を行います。

ネットワークスキャン

ネットワークスキャナーを使用して、ターゲットネットワーク内のホストやオープンポートを検出します。

公開データベースと検索エンジン

公開されているデータベースや検索エンジンを利用して、特定の情報(電話番号、メールアドレス、ユーザー名など)を探し出します。

メタデータとファイル情報

ファイルのメタデータ(作成者、編集履歴など)から情報を収集し、ファイル内の隠された情報を特定します。

GIS(地理情報システム)

地図情報や地理的データを分析して、ターゲットの物理的な位置や関連する情報を把握します。

ソーシャルエンジニアリング

人々の行動や発言から情報を収集し、ソーシャルエンジニアリング攻撃の可能性を評価します。

オープンソースツール

OSINTを支援するためのさまざまなオープンソースツールやソフトウェアが存在します。これらのツールを使用して情報を効果的に収集や分析します。

OSINTを支援するためのオープンツールについて

これらのツールは、オープンソースの情報収集ツールやプラットフォームです。

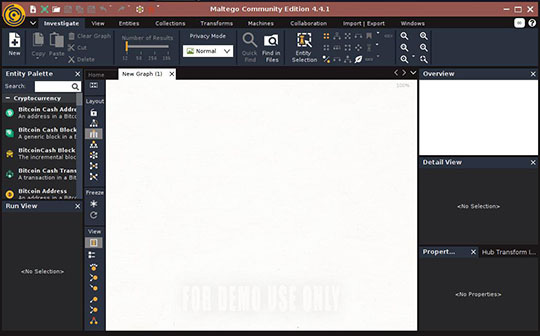

Maltego

インターネット上の情報を収集して関連性を可視化します。情報はグラフとして表示され、人物、ウェブサイト、IPアドレスなどのエンティティがつながりで示されます。自動データ収集機能やカスタマイズ可能なトランスフォーメーション機能も備えています。

theHarvester

調査のためのツールで、インターネット上から情報を収集します。主に電子メールアドレスやドメインに関連する情報を収集し、組織や個人のデータを見つけます。さまざまな公開ソースから情報を取得し、収集したデータをリストアップして提供します。セキュリティアナリストやリサーチャーが、脆弱性診断や攻撃面の評価、ターゲットの特定などで有用に活用します。

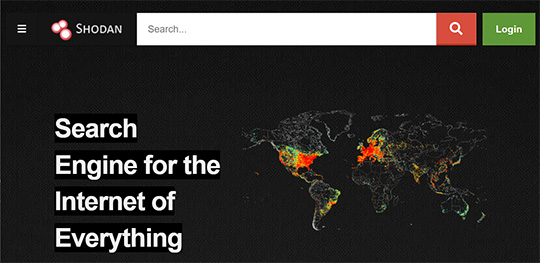

Shodan

インターネット上のデバイスやシステムを検索し、特定の情報を収集するためのツールです。特定のポートやプロトコルを持つデバイスを特定し、それらのデバイスの情報や脆弱性を調査します。IoTデバイスやサーバーなど、インターネットに接続された機器をスキャンし、オープンポートやバナー情報を収集します。

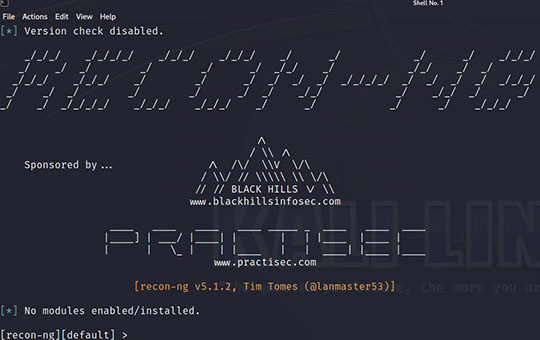

Recon-ng

ウェブ上から情報を収集し、分析するためのプラットフォームです。APIを利用してさまざまなデータソースから情報を取得し、関連性を分析して洞察を得ることができます。主にセキュリティ専門家や調査者が、脆弱性評価や攻撃可能性の調査、組織や個人のプロファイリングなどで活用します。

Google Dork

Google検索エンジンを使って、特定の情報を探し出すための特殊な検索クエリのことです。特定のウェブサイトの特定のページやドキュメント、特定のファイル形式(PDF、DOC、XLSなど)、ディレクトリ、脆弱性などを見つけるために使用されます。また、セキュリティカメラの映像やネットワークデバイスなど、一般には公開されていない情報を発見することもあります。

SOINT Framework

さまざまなオープンソースデータソースから情報を収集し、分析するための機能を提供します。SOINTは、ソーシャルメディア、ウェブサイト、フォーラム、APIなどのデータソースから情報を収集し、関連性を把握するためのツールやライブラリを含んでいます。

SpiderFoot

インターネット上の情報を収集し、組織や個人のプロファイリングやセキュリティ評価に使用されます。多くの情報源からデータを収集し、IPアドレス、ドメイン、メールアドレスなどを対象に情報を調査します。検出された情報は分析され、ネットワークの脆弱性やリスクを評価するために利用されます。

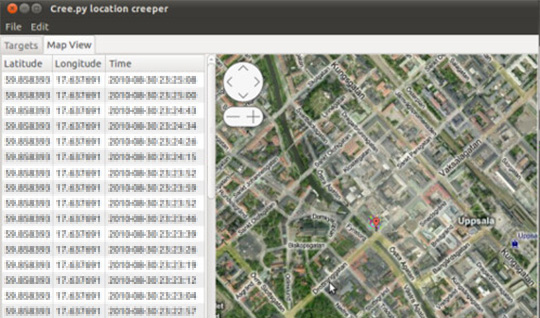

CREEPY

ソーシャルメディアを中心にインターネット上から個人の情報を収集します。Facebook、X(旧:Twitter)、Instagramなどのプラットフォームから公開された情報を収集し、ユーザーのプロファイリングを行います。写真や投稿、接触情報などのデータを収集し、関連性を分析して情報を洞察します。

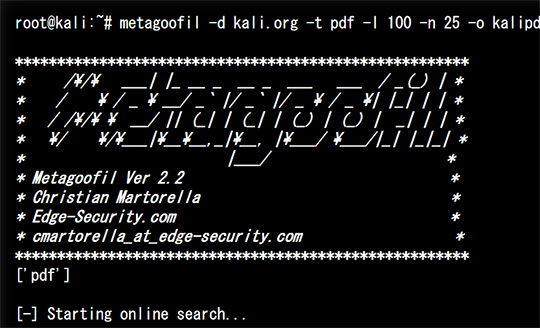

Metagoofil

ウェブ上からメタデータを収集するために使用されます。主にドキュメントファイル(PDF、DOC、PPTなど)から情報を収集し、その中のメタデータを解析します。ファイルに含まれる情報(作成者、作成日、関連ファイルなど)を抽出し、関連性を分析して洞察を得ることができます。セキュリティプロフェッショナルや調査者が、情報のリークや組織のデジタルフットプリントを評価するのに利用します。

FOCA

ウェブサイトからメタデータを取得し、組織や個人のプロファイリングに使用されます。特にドキュメント(PDF、DOC、PPTなど)や画像ファイルから情報を収集し、関連性を分析します。ファイル内のメタデータ(作者、バージョン、ディレクトリ情報など)を抽出し、情報の洞察を得ることができます。

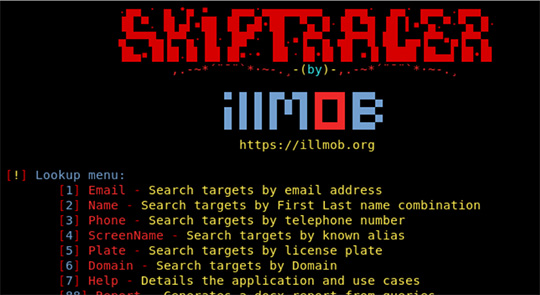

SKIPTRACER

人物情報を収集して関連性を分析します。名前、電話番号、アドレスなどの情報から、ソーシャルメディアのアカウントや連絡先情報を探し出します。さらに、ウェブサイトやデータベースからの情報を結びつけて表示し、人物の背後にあるつながりや活動を洞察します。セキュリティ専門家や調査者が、犯罪捜査、詐欺の予防、失踪人の捜索などに活用します。

SPOKEO

人物情報を収集し提供するオンラインプラットフォームです。名前、電話番号、メールアドレス、住所などの情報を検索し、ソーシャルメディアのプロファイルやオンライン活動を探索します。個人の経歴や趣味、関連情報を集約して提供し、複数のデータソースから洞察を得ることができます。

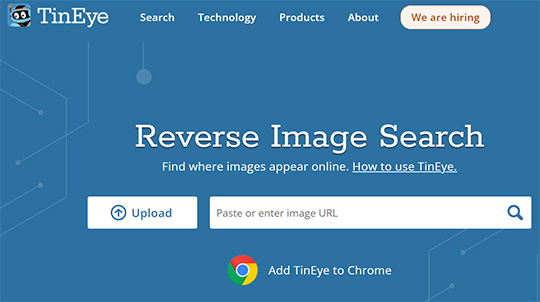

TinEye

画像検索ツールで、ウェブ上で似た画像を特定し、その情報や出典を調査します。画像をアップロードするかURLを提供することで、画像の類似バージョンや元のソースを見つけることができます。TinEyeは著作権違反の検出、不正活動の監視、画像のオリジナル性の確認などに利用されます。デジタルコンテンツの追跡や画像の逆引き検索を支援します。

ホワイトハッカーはOSINTを利用して、公に利用可能な情報源から情報を収集するのまとめ

ホワイトハッカーはこれらの情報源を使用して、ターゲットの組織やシステムのセキュリティ脆弱性を特定し、攻撃者の視点からシステムへのアプローチを理解し、セキュリティを強化するための対策を検討します。

公の情報でも、ここまで出来るのですね。