ハッカーはあらゆる種類の攻撃を実行する前に「Google Dorks」を利用して、ターゲットの情報を集めて準備する

ハッカーがサイトを攻撃する際に「手ぶら」で攻撃することはありません。

攻撃相手をよく調べて、攻撃する材料を集めて準備するのです。

攻撃するまえの準備として、ウェブサイトの情報をハッカーは入手します。

その入手の方法の一つとして、Google Dorksを利用するのです。

Google Dorksを使用することで、特定の情報を含むWebページを検索することができます。

これは、ブラックハッカーやサイバーセキュリティー専門家が情報収集や脆弱性診断を行う際に使用されます。

これは、ブラックハッカーやサイバーセキュリティー専門家が情報収集や脆弱性診断を行う際に使用されます。

【追加】 Youtubeに最新動画を掲載しました。

目次

Google Dorksとは

Google Dorks(グーグルドーク)とはグーグルの検索窓に設定する「検索コマンド」のことです。

Google Dorksは、Google Hacking(グーグルハッキング)とか、Google Dorking(グーグルドーキング)と呼ばれたりもします。

グーグルは、本来「検索エンジン」として私たちは利用しています。

検索窓に「キーワード」を設定すると、キーワードに関連した「より良いサイト」を順番に表示してくれます。

グーグルは日夜、世界中のサイトを常時アクセスして、サイトの最新情報を取得しているのです。

このとき、Webサイトが使用している設定や、Webサイトのセキュリティホールに近い特殊な情報なども取得している可能性があるのです。

Google Dorksは、情報収集やセキュリティー監査のために使用される場合がありますが、悪意のある攻撃者がグーグルの検索窓から「高度な演算子を使った検索コマンド」を入力してWebサイトの脆弱性を見つけるために使用することもあります。

サイト上では公表していなくても、サーバーの設定ミスなどでサイトに保存されているファイルなどが参照できたりします。

基本的にWEBの情報の為、参照するぶんにはハッキング行為には当たりません。(たぶん・・・)

ハッカーが利用している検索コマンド

よく利用されている検索コマンドを紹介します。

何気に普段使われている方も多いと思います。

site:xxxx.com keyword

指定したサイト内の情報からkeywordの記述があるページを表示する。

例)site:https://yahoo.com "google"

yahoo.comのサイトから「google」が記述されているページの一覧を表示する。

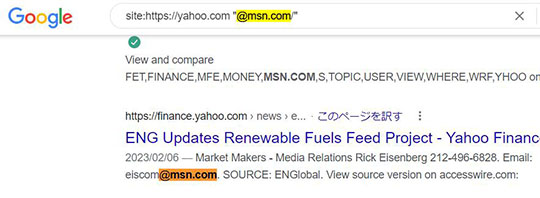

site:xxxx.com “@zzzz.com"

指定したサイト内の情報から、メールアドレスの記載されているページの一覧を表示する。

例)site:https://yahoo.com "@msn.com/"

yahoo.comのサイトから「@msn.com」が記述されているページの一覧を表示する。

※但し、この場合「msn.com」もヒットしているため注意が必要です。

site:xxxx.com filetype:xxx

指定したサイト内の情報から「filetype」で指定したファイルの一覧を表示する。

filetypeとしてpdf、doc、html、jpeg、xlsxなどが指定できる。

例)site:https://yahoo.com filetype:pdf

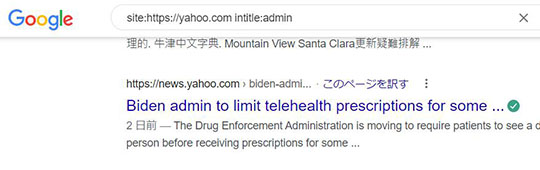

site:xxxx.com intitle:admin

指定したサイト内の情報からタイトルに「admin」のページの一覧を表示する。

例)site:https://yahoo.com intitle:admin

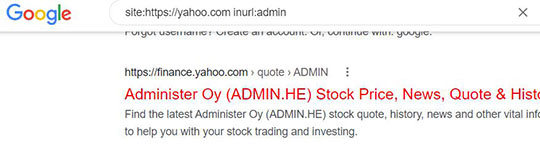

site:xxxx.com inurl:admin

指定したサイト内の情報からurlに「admin」があるページの一覧を表示する。

例)site:https://yahoo.com inurl:admin

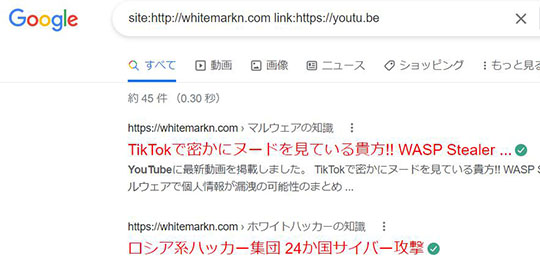

site:xxxx.com link:zzzz.com

指定したサイト内の情報からリンク含むページの一覧を表示する。

例)site:http://whitemarkn.com link:https://youtu.be

cache:xxxx.com

Googleにキャッシュされた「指定したアドレス」のバージョン(取得年月日、時刻など)を表示する。

例)cache:https://whitemarkn.com

Google Dorksの使い方をもっと詳しく知りたい方へ Google Hacking Database

Google Hacking Databaseはグーグルの検索コマンドを利用して攻撃コードの有無を調べるためのサイトで、いろいろな検索コマンドを掲載しています。

英語のサイトではありますが、ハッカーが検索コマンドでどんな脆弱性を見つけているのか勉強になります。

YouTubeに最新動画を掲載しました。

「チャンネル登録」と「評価」よろしくお願いします。

ハッカーはあらゆる種類の攻撃を実行する前に「Google Dorks」を利用して、ターゲットの情報を準備するのまとめ

ハッカーはあらゆる種類の攻撃を実行する前に、対象のサイトの情報を舐めまわして、脆弱性や、ログインの参考になる情報などを取得して準備するのですね。

今回、例として「yahoo.com」と、このサイトの「whitemarkn.com」を利用しましたが、本来求めたい情報は表示されていません。(無理やり検索しました。)

攻撃に利用するため「キーワード」が重要になるのですね。

「admin」や「pass」などは重要なキーワードの一つになるのではないでしょうか。