ハッカーはdnstracerでDNSサーバーの追跡(トレーシング)をします(Kali Linuxツール説明)

ドメイン情報を収集するdnstracerのツールを理解するためにまとめてみました。

このdnstracerの動作確認は自分のドメインでテストを行っています。

目次

dnstracerとは

DNSサーバーの追跡(トレーシング)に特化したツールになります。

指定したドメインが解決されるまでのDNSサーバーの連鎖を辿り、どの DNSサーバーがそのドメイン情報を提供しているかを特定するのに使用されます。

ハッカーがリコン(情報収集)フェーズで活用する重要なツールです。

機能

dnstracerは指定したネームサーバーに非再帰的なリクエストを送り、そのサーバーがドメイン情報を持っていればデータを返し、持っていない場合は、権威あるネームサーバーやルートネームサーバーのアドレスを返します。

権威ある回答が返ってくれば次のサーバーに問い合わせ、不明確な場合は、指定された権威サーバーに問い合わせを続けます。

すべてのネームサーバーに問い合わせが完了するとプログラムは終了します。

また、dnstracerは情報を持っているはずが持っていない「lameサーバー」も検出しますが、クエリ先のサーバーが他のサーバーにフォワーディングしているかどうかは検出できないため注意が必要です。

ツールの場所

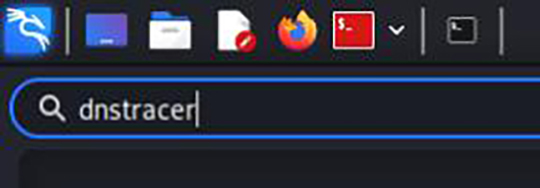

1.検索窓から「dnstracer」を検索して見つからない場合は

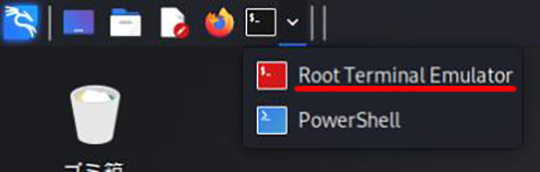

2.画面上部メニューより、「Terminal Emulator」から「Root Terminal Emulator」を選択します。

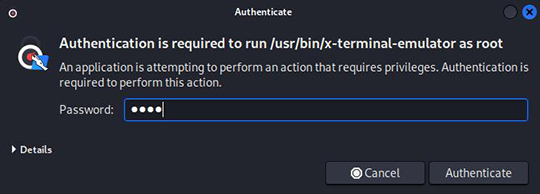

3.Authenticate画面で、Kali Linuxのパスワード"kali"を入力して「Authenticate」ボタンを押下します。

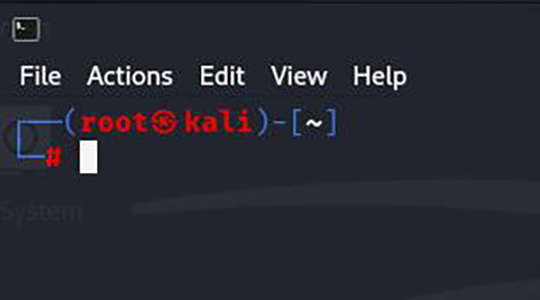

4.Root Terminal Emulatorが立ち上がりました。

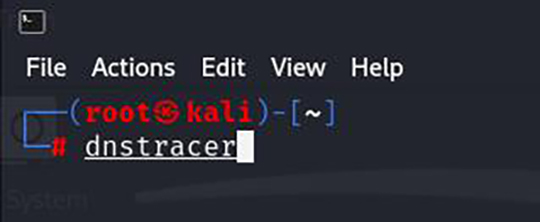

5."dnstracer"と入力して、Enterボタンを押下します。

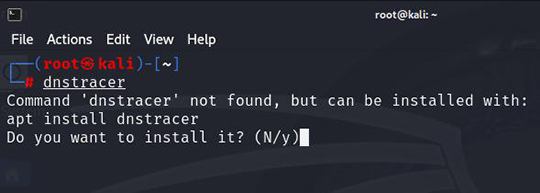

6.以下の応答が帰ってくるので"y"( インストール)ボタンを押下します。

コマンド 'dnstracer’ が見つかりません:

apt install dnstracer

インストールしますか?(N/y)

※ここで、「Error:Unable to locate package dnstracer」と表示された場合は

Kali Linuxをアップデートして、その後アップグレートしてください。

#apt update

#apt full-upgrade -y

アップグレート後、"dnstracer"と入力して、Enterボタンを押下します。

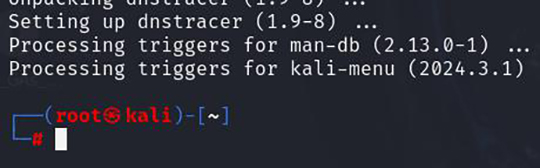

7.dnstracerがインストールされました。

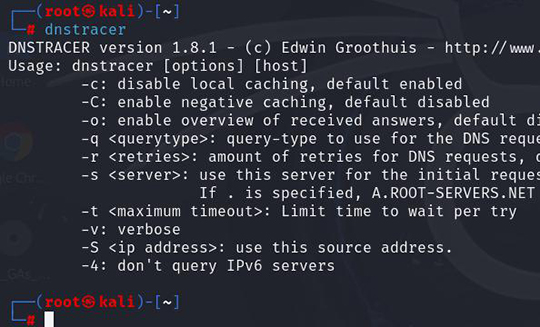

8."dnstracer"を実行します。

これでdnstracerがインストールされたことを確認しました。

メニューには"dnstracer"が登録されていないため、直にターミナルから"dnstracer"を入力してください。

ツールと使用方法

dnstracer [オプション] [ホスト名]

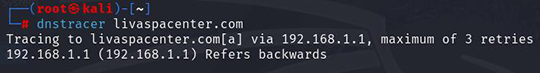

dnstracer livaspacenter.com

注意:livaspacenter.comは私のドメインです。

私のドメインは構造がシンプルなので、追跡情報も無く、出力結果がシンプルです。

YahooやGoogelなど、大きなドメインだと実行結果が変わるのではないでしょうか。

※ホワイトハッカーは、dnstracerの出力結果を確認し、DNS サーバー構成や潜在的な脆弱性を調査します。

具体的には、次のような点をチェックします。

1.再帰的問い合わせの有無

サーバーが再帰的なDNS問い合わせを許可しているかを確認し、不要な再帰設定があればセキュリティリスクとして記録します。再帰的問い合わせは悪用されると、DDoS攻撃の手段になることがあります。

2.lameサーバーの検出

情報を持っているはずのサーバーがドメイン情報を返さない場合(lameサーバー)、その構成ミスを確認します。このようなサーバーは信頼性が低く、攻撃者が狙う可能性があるため、調査対象となります。

3.権威サーバーの確認

特定のドメインがどのDNSサーバーで解決されているかを確認し、正しい権威サーバーが設定されているかを評価します。不正なサーバーが権威サーバーとして登録されていると、情報の改ざんリスクがあるため、注意深く確認します。

オプション(options)

-c

disable local caching, default enabled

ローカルキャッシュを無効にする。

-C

enable negative caching, default disabled

負のキャッシュを有効にする、デフォルトは無効

-o

enable overview of received answers, default disabled

受信した回答の概要を表示する、デフォルトは無効

-q <querytype>

query-type to use for the DNS requests, default A

DNSリクエストに使用するクエリータイプ、デフォルトA

-r <retries>

amount of retries for DNS requests, default 3

DNSリクエストの再試行回数、デフォルト3回

-s <server>

use this server for the initial request, default localhost

If . is specified, A.ROOT-SERVERS.NET will be used.

-s <server>: 最初のリクエストにこのサーバーを使用する。

-t <maximum timeout>

Limit time to wait per try

1回あたりの待機時間を制限

-v

verbose

冗長

-S <ip address>

use this source address.

この送信元アドレスを使用する。

-4

don't query IPv6 servers

IPv6サーバーに問い合わせない。

dnstracerのまとめ

dnstracerは、指定したドメインの解決経路を調査します。

情報収集や脆弱性調査において、ホワイトハッカーにとって重要なツールとなっています。