マルウェアの知識IDA Freewire

最近、マルウェアの感染による情報の流出のニュースを良く聞きます。

マルウェア(コンピュータウィルス)もプログラムですから解析が出来るのではないか。

(簡単に解析できるとは重々思っていません)

プログラムはコンピューターを動かす命令のことですが、全て「機械語」で出来ています。

「機械語」とは、CPU(中央演算処理装置)が理解できる言語で0と1の文字列なのです。

「コンピューターは0と1で動いている」なんて聞いたことはありませんか。

たとえば・・・

01110111 01101000 01101001 01110100 01100101 01101101 01100001 01110010 01101011 01101110

これを2進数といいます。

でも、これだと私たちにわかりにくいので16進数に変換するのです。

77686974656D61726B6E

これでも、なんのこっちゃわかりません。

暗号みたいですね。

これを暗号表(ACSCIIコード)と照らし合わすと、私たちが理解できる文字になります。

whitemarkn

私のサイトのドメイン名です。

これは、単純な文字コードの変換ですが・・・

C言語、Python言語、COBOL言語、FORTRAN言語、PL/1言語、BASIC言語、CORAL言語、LISP言語などの高級言語も最後にはプログラムを0と1のコードに変換してCPUが理解してプログラムが動作しているのです。

こんなの理解できるかって!!

嫌気がさしてきましたか? (^^;;

0と1で書かれたプログラムを解析するには無理がありますね。

でも、そんな貴方に朗報があります。

ジャーン "アセンブリ言語"

この言語を知っているとCPUが理解できる0と1のプログラムが理解できて、作成できるのです。

最終的には「アセンブリ言語」を習得する必要があるのですが・・・

やっぱり、嫌気がさしてきましたか?

私も書いていて嫌気がさしてきました。(笑)

でもね、これが理解できていればホワイトハッカーとして「ちょっと良い事」があるかもしれませんよ。

ちょっと横道にそれましたね・・・ごめんなさい。

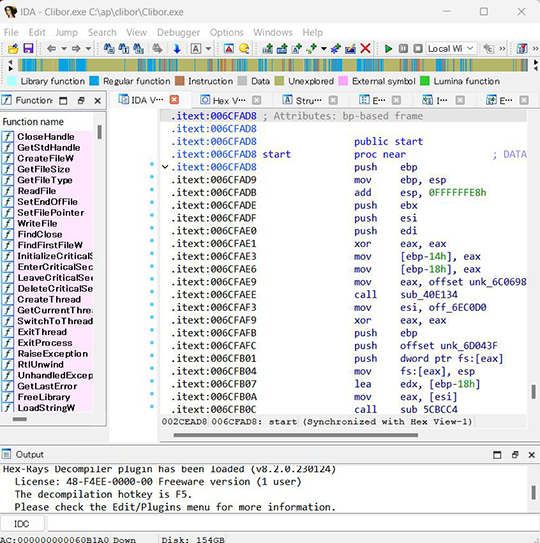

今回は、「0と1の文字列のプログラム」を私たちが理解できる「アセンブリ言語」に変換する方法「逆アセンブラ」が出来るツール「IDA」をご説明します。

IDAとは

IDAとは、プログラムをアセンブラ言語に変換する逆アセンブラツールになります。

価格はおよそ20万円ぐらいするのですが、「IDA Freewire」という無料で利用できるソフトウェアが提供されているので、こちらをインストールしたいと思います。

IDA Freewireダウンロード

〇hex-rays社のIDA Freewireのページにアクセスします。

〇ページの中頃にダウンロードの箇所があるので「IDA Freeware for Windows」を選択して、インストーラーをダウンロードします。

idafree82_windows.exe

IDA Freewireのインストール

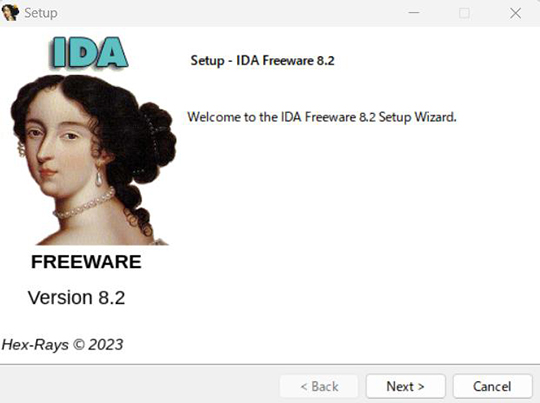

〇ダウンロードしたファイル(idafree82_windows.exe)を実行します。

〇「Setup-IDA Freeware 8.2」の画面で「Next」ボタンを押下します。

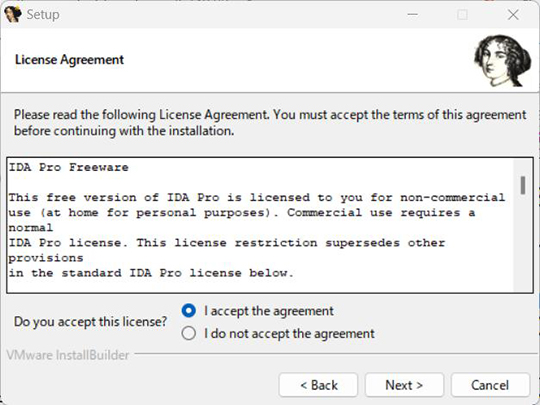

〇「License Agreement」の画面で内容を確認後、「I accept the agreement」にチェックを入れて、「Next」ボタンを押下します。

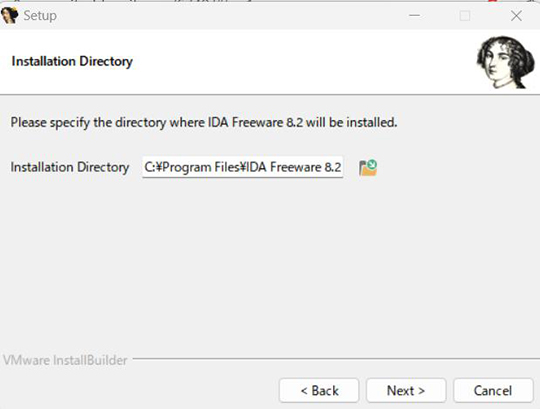

〇「Installation Directory」画面でインストール先を設定します。

インストール先の変更がないので「Next」ボタンを押下します。

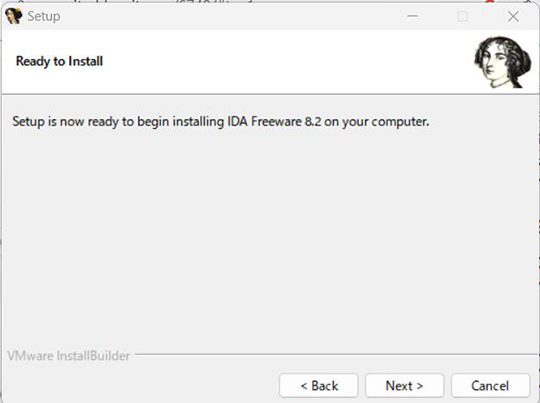

〇「Ready to Install」の画面で「Next」ボタンを押下します。

〇インストールが始まります。

〇インストールが完了しました。

「Finish」ボタンで終了してください。

これで「IDA Freewire」のインストールが完了しました。

IDA Freewireを起動してみましょう

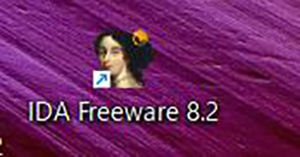

〇デスクトップに「IDA Freewire」のアイコンが追加されているのでクリックします。

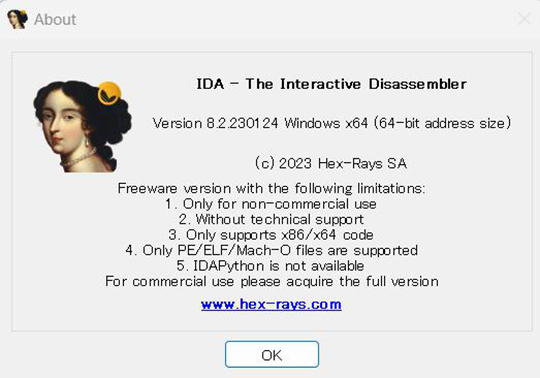

〇「About」の画面が表示されるので「OK」ボタンを押下します。

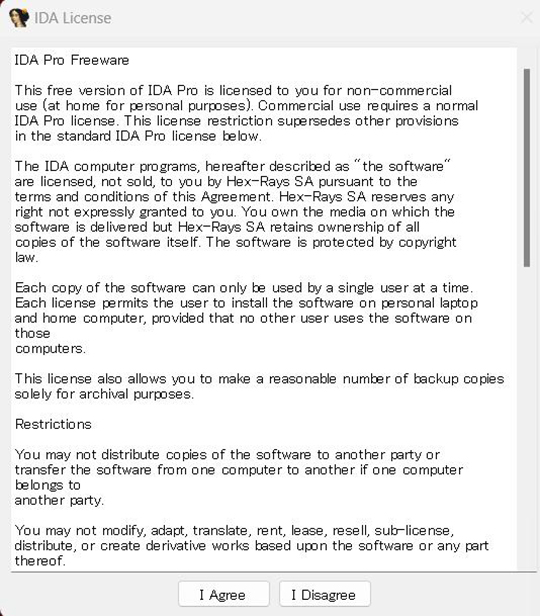

〇「IDA License」画面で「I Agree」ボタンを押下します。

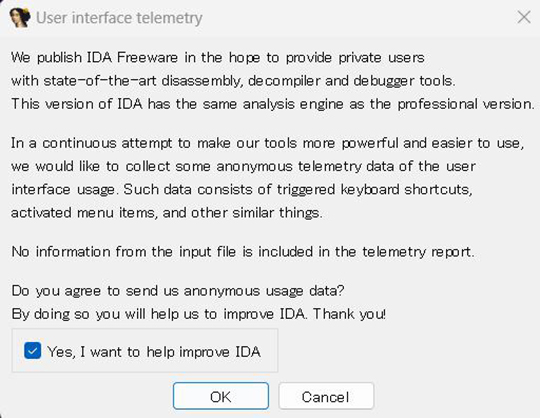

〇「User interface telemetry」

IDAを助けるにチェックを入れて「OK」ボタンを押下します。

個人ユーザー向けに IDA フリーウェアを公開しています。

最先端の逆アセンブル、逆コンパイラ、およびデバッガ ツールを使用します。

このバージョンの IDA には、professoal バージョンと同じ分析エンジンが搭載されています。

継続的に、私たちはツールをより強力で使いやすいものにしようと試みています.ユーザーの匿名のテレメトリーデータを収集したいと考えています.

インターフェイスの使用。 このようなデータは、トリガーされたキーボード ショートカットで構成されます。

アクティブ化されたメニュー項目。 および他の同様のもの。

テレメトリの再投稿には、入力ファイルからの情報は含まれません。

使用状況データを匿名で送信することに同意しますか?

そうすることで、IDA の改善に役立てることができます。 ありがとう!

はい、IDAを助けたいです。

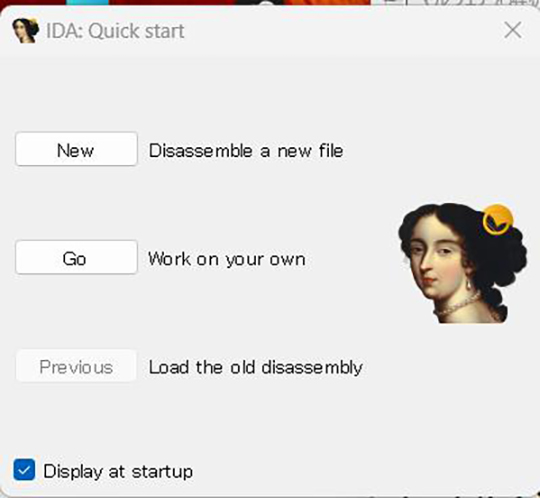

〇「IDA:Quick start」画面で「New」ボタンを押下して、逆アセンブラするファイルを指定します。

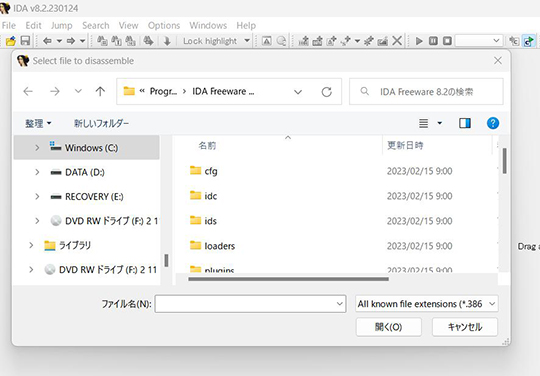

〇ファイルを選択します。

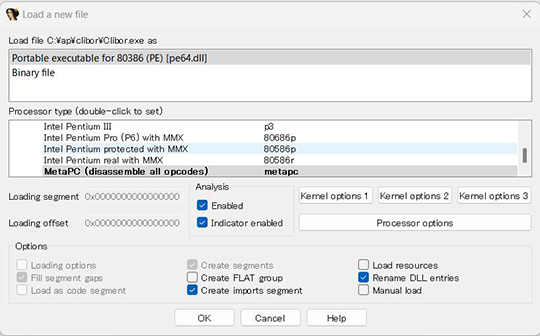

〇「Load a new file」の画面が表示されます。

とりあえず「OK」ボタンを押下します。

〇先ほど選択した実行ファイルの逆アセンブラが完了しました。

おめでとうございます。

これで、貴方もマルウェア解析のドアの前に立てましたね。

あとは、ドアを開くだけです。

マルウェアを解析するための準備として、逆アセンブラツールをWindows11にインストールのまとめ

アセンブリ言語を初めてお聞きになった方もいらしたと思います。

はっきり言って面倒くさいです。

だから誰もしません。

だから貴方がやる意味があるのです。

私も遠い昔に「Z80(8ビット)」「8080(8ビット)」「8086(16ビット)」と「汎用機(IBM)のアセンブラ」の開発に携わったことがあります。(久しぶりに思い出しました。なつかしい~)

興味のある方は「ドア」を開いて中に入ってください。

嫌気がさした方も「こんなのがあるんだ」と頭の片隅にいれておいていただければ、なにか役にたつと思います。

ちなみに私のパソコンのシステムのバージョン情報を見ると

システムの種類が

64ビットオペレーティングシステム x64ベースプロセッサとあるので「x86-64 アセンブリ」なのかな?とかってに思っています。(勉強不足ですね。)