ペネトレーションテスト&バグバウンティ

ハッカーは、サーバーに闇雲に攻撃することはありません。

お医者さんと同じだと思うのですが、

たとえば、お腹が痛くて病院にいきました。

いきなり、手術にはなりませんね。

お医者さんは問診をして、血液検査や、レントゲン、MRIなどの医療検査機器で調査して状況を細かく調査します。

そして、結論を出すのですね。

ハッカーも事前にサーバーに関する情報の下調べを行い、そのサーバーの適した攻撃を行うのです。

フットプリンティングとは

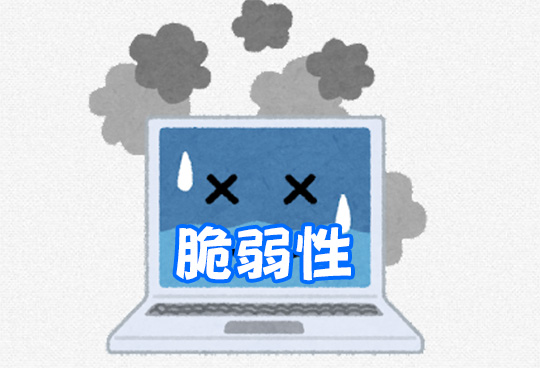

フットプリンティング(Footprinting)は、攻撃するために特定のターゲットや、組織の情報を収集し、その情報を元にセキュリティ上の脆弱性や攻撃可能性を見つける調査のことです。

ターゲットの情報を収集する方法

ターゲットの情報を収集する方法を5つご紹介します。

オンライン情報収集

オンライン情報収集は、公式ウェブサイトやソーシャルメディア、オンラインフォーラムやコミュニティ、ニュース記事、ブログなどの公開されているインターネット上のさまざまな情報源を活用して、特定のターゲット組織や個人に関する情報を収集します。この情報収集は、攻撃者がターゲットに対する攻撃計画を立てたり、セキュリティ上の脆弱性を調査する情報に利用されます。

DNS情報収集

DNS(Domain Name System)情報収集は、ターゲットのドメイン名や、ホスト名、IPアドレス、サブドメインなどの情報を収集します。これらは、組織のネットワークやインフラストラクチャに関する重要な情報になります。

WHOIS情報収集

WHOIS情報収集は、ターゲットのドメイン名に関連する情報を取得します。WHOISの情報として

登録者情報、ネームサーバー情報、ドメイン名の状態、登録日や更新日などを取得します。

これらの情報を利用して、フィッシング攻撃、ドメインハイジャック、サイバースパイ活動などを行う材料にします。

ネットワークスキャン

ネットワークスキャンは、ターゲットのネットワーク内のホストやサービスに対してアクセス可能なポートや、有効なホスト、使用しているOS、サービス識別などの情報を収集します。これらの情報を利用して、脆弱性の評価、攻撃対象のサービス、侵入経路の選定などを行います。

ソーシャルエンジニアリング

フットプリンティングの一環として行われるソーシャルエンジニアリングは、人々とのコミュニケーションを利用して、電話や電子メールを使用して情報を収集します。人間関係や人々の行動パターンを悪用して、機密情報やアクセスを得ることを狙う攻撃手法の一つです。これらの情報を利用してフィッシング攻撃や、身分詐称、サイバースパイ活動などに利用されます。

ターゲットの情報を収集するツール

ハッカーは、合法かつ倫理的な方法で情報収集を行うためにさまざまなツールを使用します。以下に、Kali Linuxに登録されている、ホワイトハッカーが利用する情報収集ツールをご紹介します。

Nmap

Nmapはネットワークスキャンツールです。

Nmapを使用することで、ターゲットネットワークやシステムに関する貴重な情報を収集できます。Nmapを使ったフットプリンティングの手法には、ホストディスカバリ(有効なホストの特定)、ポートスキャン(オープンなポートや提供されているサービスの特定)、OS検出(オペレーティングシステムの推定)、サービス識別(提供されているサービスの特定)、スクリプトスキャン(脆弱性のスキャンや評価)などがあります。これにより、攻撃者はターゲット組織やネットワークに関する情報を入手し、セキュリティ上の脆弱性や攻撃経路を特定する可能性があります。

Wireshark

Wiresharkは、ネットワークトラフィックのキャプチャと分析を行うツールです。

Wiresharkを用いてネットワーク上の通信やプロトコルを監視し、ターゲットネットワークやシステムに関する情報を収集します。具体的な手法として、トラフィック解析による通信データやプロトコルの詳細分析、パケット解析による通信内容の確認、プロトコル分析によるターゲットネットワーク内のサービスやシステム特徴の理解、脆弱性の特定、ホストディスカバリなどがあります。

Metasploit

Metasploitはオープンソースのセキュリティテストフレームワークで、セキュリティテスターやペネトレーションテスターによって使用されます。

様々な攻撃技術や脆弱性を評価し、システムのセキュリティ脆弱性を特定するために利用されます。情報収集、脆弱性スキャン、ペネトレーションテストなどの手法を提供し、ターゲットネットワークやシステムに関する情報を収集し、セキュリティ対策の評価を行います。

Maltego

Maltegoはオープンソースの情報収集およびセキュリティテストツールです。

グラフベースのデータ探索と分析を行い、異なる情報源からデータを収集し、可視化して関連性を理解することができます。具体的な手法として、オンラインからの情報収集、エンティティの関連性可視化、侵入経路の特定、脆弱性評価などが挙げられます。

theHarvester

theHarvesterはオープンソースの情報収集ツールです。

オンライン上の公開情報を収集し、ターゲット組織や個人に関するデータを収集します。セキュリティテスターやペネトレーションテスターがターゲット情報を収集する際に活用されます。主な手法として、ドメイン情報、電子メールアドレス、関連ウェブサイト、DNS情報の収集があります。

Recon-ng

Recon-ngはオープンソースの情報収集フレームワークで、セキュリティテスターやペネトレーションテスターがターゲット情報を収集し、セキュリティ脆弱性を特定するためのツールです。モジュールベースの手法を使用して、さまざまな情報源からデータを収集し、ドメイン情報や電子メールアドレス、IPアドレスなどを取得できます。外部サービスのAPIと統合し、GoogleやShodan、Twitterなどのサービスを活用して情報収集を行うことも可能です。自動化とバッチ処理を通じて効率的な情報収集が行え、収集したデータは可視化されて関連性を理解しやすくなります。

SpiderFoot

SpiderFootは、オープンソースの情報収集およびオーセンティケーションツールであり、セキュリティテスターやペネトレーションテスターがフットプリンティングの一環として使用します。モジュールベースの手法を使用して、さまざまな情報源からデータを収集し、ターゲットの関連データを分析してセキュリティ脆弱性を特定し、正確なフットプリントを形成します。具体的には、ドメイン情報や電子メールアドレス、IPアドレス、オンラインプロファイルなどを収集し、関連性を把握することで、脆弱性の特定や信頼性の高い情報の収集を支援します。

Amass

Amassはセキュリティテスターやペネトレーションテスターが使用するオープンソースの情報収集ツールです。

ターゲット組織やドメインに関する情報を収集し、セキュリティ脆弱性の特定や攻撃経路の洞察に役立ちます。Amassを使用した一般的な手法には、DNS情報の収集、関連エンティティの特定、脆弱性の特定、攻撃経路の洞察が含まれます。

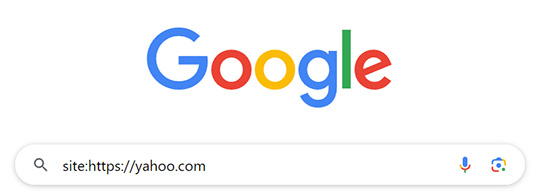

Googleハッキング(おまけ)

Googleハッキングは、Googleを利用して情報を収集する技術です。ウェブサイト内の情報やディレクトリ、ファイルを検索し、セキュリティーや情報の漏洩リスクを評価する目的で使われます。

当然、ハッカーも利用しています。

Googleの検索で取得できる情報例の一部をご紹介します。

- バックアップファイル

- ログイン情報

- データベース情報

- メーリングリストファイル

- Webサイトの持つ脆弱性(エラーページ)

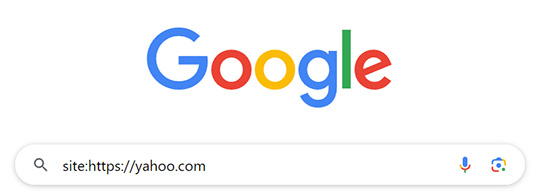

Googleハッキングの一例をあげると

Googleには「サイト内検索」という機能があり

"site:"のキーワードを使って、特定のウェブサイト内で検索することができます。

例えば、chromeブラウザで"site:example.com パスワード"と検索窓に入力して検索すると、"example.com"ドメイン内で言葉「パスワード」が含まれるページが表示されます。これにより、不正に公開された情報を見つける可能性があります。

この「サイト内検索」は、絶対、覚えていて損はないですよ。

ハッカーはサイバー攻撃をする前にフットプリンティングを行い、攻撃の事前準備を行うのまとめ

今回は、Kali Linuxにインストールされている情報収集ツールをご紹介しましたが、他にも

Shodan、Nessus、Ghidra、Censys、Sublisf3t、sherlock、Sn1per、Photon、openVAS、tinfoleak、Eyewithessなどのツールも利用されているみたいです。

「備えあれば憂いなし」と言う言葉もあるとおり、ハッカーは攻撃する前に「念には念を入れて」失敗しないように準備するのですね。

サイバーセキュリティテストや、ペネトレーションテストでも利用されています。

まず、事前の準備を完璧にしたいですね。