ペネトレーションテスト&バグバウンティ

ハッカーは、いきなりサイトを攻撃することはありません。

それは、ペネトレーションテストでも同様です。

確実にサイトを仕留めるためには情報収集がとても重要になります。

情報収集 (Reconnaissance)とは

ハッカーはまず、サイトに対する情報を収集します。

対象サイトや組織に関する情報です。これは、ドメイン情報、IPアドレス、サービス提供者、社会的な情報などを含む広範なものです。

手法として、

・WHOIS検索

・DNSルックアップ

・ウェブスクレイピング

・ソーシャルメディアの調査

・アーカイブ調査

・ネットワークスキャン

・フォーラムやコミュニティ調査

などが含まれます。

取得した情報は、攻撃者が標的組織についてより詳細な情報を得て、攻撃戦略を構築するために使用されます。

また、我々のセキュリティ対策を強化するためには、これらの情報収集を防ぐための対策が必要になります。

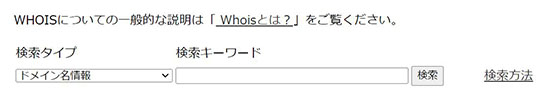

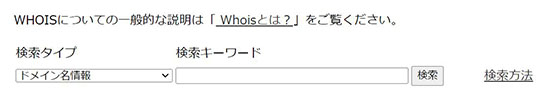

WHOIS検索

WHOIS検索は、インターネット上のドメインに関する公開情報を取得するための手法です。WHOISは、ドメイン名の登録情報や所有者情報、連絡先情報などを提供するデータベースです。ハッカーはこれらの情報を調査して、標的となるサイトや組織に対する攻撃の下準備を行うことがあります。

・目的

WHOIS検索の主な目的は、特定のドメインに関連する情報を収集することです。これには、ドメイン名の所有者情報、登録者の連絡先情報、ドメインの有効期限などが含まれます。

・公開情報

多くの場合、ドメインの登録情報は公開されており、誰でもWHOIS検索を通じてアクセスできます。公開情報には、個人や組織の名前、メールアドレス、電話番号、登録日、更新日、有効期限などが含まれます。

・WHOISデータベース

WHOISデータベースは、多くのレジストリやレジストラが管理しています。ドメイン名の登録者は、このデータベースに登録情報を提供する必要があります。

・WHOIS検索ツール

インターネット上には多くのWHOIS検索ツールが存在し、これらを使用することで簡単にドメイン情報を取得できます。一般的なWHOIS検索ツールには、ICANNの公式WHOISサービスやさまざまなウェブベースのツールがあります。

DNSルックアップ

DNS(Domain Name System)ルックアップは、ハッカーがサイトを攻撃する際に行う情報収集の手法の一つです。DNSは、ドメイン名とIPアドレスの対応付けを行うシステムであり、ハッカーはこの情報を取得して攻撃の下準備を行うことがあります。

・目的

DNSルックアップの主な目的は、特定のドメイン名に関連するIPアドレスやその他のDNSレコード情報を取得することです。これにより、ハッカーは対象のサイトやネットワークの構成や設定に関する情報を得ることができます。

・種類

DNSルックアップには様々な種類があります。一般的なものには以下が含まれます。

a.正引き(Forward DNS Lookup): ドメイン名から対応するIPアドレスを取得する。

b.逆引き(Reverse DNS Lookup): IPアドレスから対応するドメイン名を取得する。

・コマンドやツール

ハッカーはコマンドラインツールやオンラインのDNSルックアップサービスを使用して、対象のドメインやIPアドレスに関する情報を取得します。例えば、nslookupやdigといったコマンド、またはオンラインのWHOIS検索ツールを利用することがあります。

・DNSキャッシュポイズニング

ハッカーはDNSキャッシュを操り、不正な情報をキャッシュに格納することで、ユーザーが正しいサイトにアクセスするつもりでも悪意のあるサイトに誘導することがあります。

・ネットワークトポロジの調査

ハッカーはDNSルックアップを通じて、対象のネットワークにおいてどのサーバーやサービスが稼働しているか、どのようなサブドメインが存在するかなどのネットワークトポロジに関する情報を得ようとします。

ウェブスクレイピング

ウェブスクレイピング(Web Scraping)は、ハッカーがサイトを攻撃する際に行う情報収集の手法の一つです。これは、ウェブページからデータを収集し、その情報を解析・利用するプロセスです。ウェブスクレイピング自体は合法的な用途もありますが、ハッカーがこれを悪意を持って利用することが問題となります。

・目的

ウェブスクレイピングの主な目的は、対象となるウェブサイトからデータを取得することです。これにより、ハッカーはサイトの構造やコンテンツ、ユーザー情報などを収集し、攻撃の下準備を行うことがあります。

・手法

ウェブスクレイピングは、HTMLやCSSの解析を通じて情報を抽出する方法が一般的です。これには、自動化スクリプトや専用のスクレイピングツールを使用することが含まれます。また、APIを介してデータを取得する場合もあります。

・データ収集の対象

ハッカーはウェブスクレイピングを通じて様々な情報を収集します。例えば、価格比較サイトからのデータ、ユーザーの個人情報、サイトの構造やセキュリティ上の情報などが含まれます。

・悪意のある利用

ウェブスクレイピングは、サイトの利用規約に違反したり、法的な問題を引き起こす可能性があります。ハッカーはこれを利用して、偽の情報を拡散したり、競合他社のデータを不正に入手したりすることがあります。

・対策

サイト運営者は、ウェブスクレイピングからの保護策を講じることが重要です。これには、CAPTCHAやアクセス制限、リクエスト制限、ウェブスクレイピングを検知するための技術的な手法が含まれます。

ソーシャルメディア調査

ハッカーがサイトを攻撃する際に行うソーシャルメディア調査は、対象となる組織や個人に関する情報を収集する手法の一つです。ソーシャルメディアプラットフォーム上での活動や公開されている情報を分析することで、攻撃者は標的に関する詳細な情報を得ようとします。

・目的

ソーシャルメディア調査の主な目的は、対象となる組織や個人に関する情報を入手し、攻撃戦略を構築することです。これには、組織の内部構造、従業員の情報、業界の最新動向などが含まれます。

・手法

ソーシャルメディア調査は、公開されているプロフィール、投稿、コメント、つぶやきなどを分析することで行われます。これには手動での調査や、自動化されたスクリプトやツールの使用が含まれます。

・情報の種類

ソーシャルメディア上で入手できる情報には、次のようなものが含まれます。

a.従業員の名前や役職: ハッカーは組織の人事構造を理解し、特定の担当者を特定することがあります。

b.業界の最新情報:組織が属する業界の動向や最新のニュースを収集し、攻撃戦略に活かすことがあります。

c.プロジェクトやイベント情報:組織が進行中のプロジェクトやイベントに関する情報を把握することができます。

・ソーシャルエンジニアリング

ソーシャルメディアから得られた情報は、ソーシャルエンジニアリング攻撃の下敷きとなることがあります。ハッカーは得た情報を利用して標的となる従業員や関係者をだますことを試みることがあります。

・対策

ソーシャルメディア上での情報漏洩を防ぐためには、組織や個人はプライバシー設定の確認と強化、情報の適切な管理、社内のセキュリティ教育などが重要です。また、組織としてはソーシャルメディア上での情報公開方針を検討することも有益です。

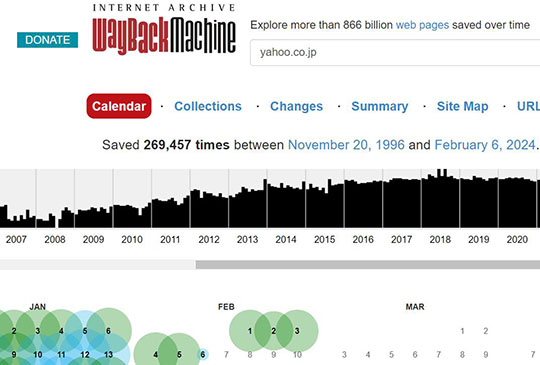

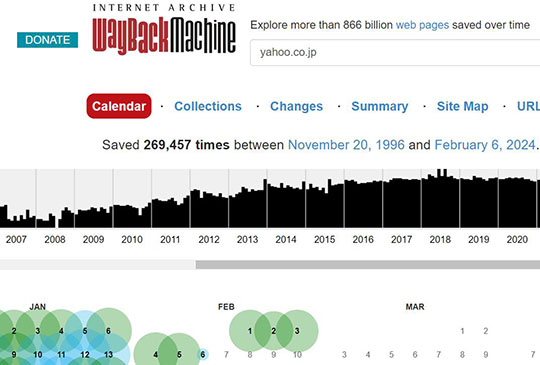

アーカイブ調査

アーカイブ調査は、ハッカーがサイトを攻撃する際に行う情報収集の手法の一つです。これは、ウェブサイトの以前のバージョンや公開された情報の履歴を取得するプロセスです。インターネットアーカイブやウェブキャッシュを活用して、以前の状態や公開情報を探索することがあります。

・目的

アーカイブ調査の主な目的は、対象となるサイトやその以前の状態に関する情報を取得することです。これには、変更履歴、公開されていたコンテンツ、デザインの変更などが含まれます。

・手法

ハッカーは、インターネットアーカイブやウェブキャッシュサービスなどを利用して、過去のウェブページのバージョンや公開情報を取得します。これには、ツールやスクリプトを使用して自動的に調査することも含まれます。

・データの利用

ハッカーはアーカイブ調査を通じて、サイトの変遷や以前のセキュリティの脆弱性、隠されていた情報などを発見し、これを攻撃の下準備に活用することがあります。

・セキュリティの脅威

アーカイブ調査が悪意を持って使用される場合、ハッカーは過去のセキュリティ上の脆弱性や隠されていた情報を見つけ出し、これを悪用してサイトに不正アクセスを試みることがあります。

・対策

サイトの管理者は、定期的にセキュリティ監査を実施し、以前のバージョンや公開情報に潜む潜在的な脆弱性を特定して修復する必要があります。また、セキュリティ対策としてウェブアプリケーションファイアウォール(WAF)の導入やセキュリティポリシーの適用も検討されます。

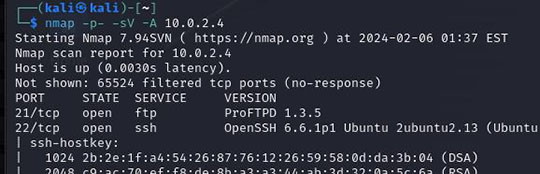

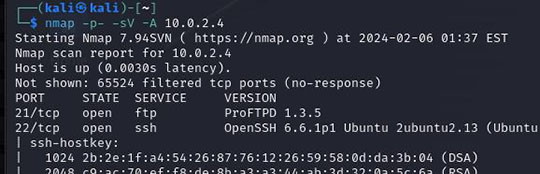

ネットワークスキャン

ハッカーがサイトを攻撃する際に行うネットワークスキャンは、対象となるネットワークやシステムに対してポートやサービス、脆弱性などを調査する手法です。

・目的

ネットワークスキャンの主な目的は、対象となるネットワーク上のオープンポート、稼働中のサービス、およびセキュリティ上の脆弱性を特定することです。これにより、攻撃者は侵入経路を見つけ、標的を攻撃するための情報を得ることができます。

・手法

ハッカーは様々なネットワークスキャン手法を使用します。一般的な手法には以下が含まれます。

a.ポートスキャン:ターゲットのネットワーク上で利用可能なオープンポートを調査します。

b.サービススキャン:オープンポートで動作している具体的なサービスやアプリケーションを特定します。

c.脆弱性スキャン:ターゲットのシステムに対して既知の脆弱性を検出し、攻撃可能なポイントを特定します。

・ツール

ネットワークスキャンには、Nmap、 Nessus、OpenVAS、Wiresharkなどのツールが一般的に使用されます。これらのツールは、さまざまなスキャン技術をサポートし、ハッカーがネットワーク上の情報を抽出するのに役立ちます。

・非侵入型と侵入型のスキャン

ハッカーは非侵入型スキャン(パケットを送信せずに情報を収集)や侵入型スキャン(実際にパケットを送信して応答を観察)の両方を使用することがあります。

・セキュリティ対策

ネットワークスキャンは悪意を持って使用される可能性があるため、組織は適切なセキュリティ対策を講じる必要があります。これには、ファイアウォールの設定、侵入検知/防御システム(IDS/IPS)の導入、ポート制限、脆弱性管理などが含まれます。

フォーラムやコミュニティ調査

ハッカーがサイトを攻撃する際に行うフォーラムやコミュニティ調査は、悪意を持った目的で情報を収集する手法の一つです。悪意のあるフォーラムやオンラインコミュニティは、攻撃手法、ツール、脆弱性情報、個別のターゲット情報などを共有する場所となります。

・目的

フォーラムやコミュニティ調査の主な目的は、攻撃者が情報を共有し、取引し、新しい攻撃手法を学ぶための場所を見つけることです。また、特定の標的や業界に関する情報を入手し、攻撃戦略を構築することもあります。

・対象

攻撃者は特定のフォーラムやコミュニティを調査し、自分のニーズに合った情報やツールを見つけようとします。これには、ウェブハッキング、悪意あるソフトウェアの配布、サービスの提供などが含まれます。

・悪意のある活動

フォーラムやコミュニティで得られる情報は、攻撃者にとって貴重であり、これを悪用して不正アクセス、サイトの破壊、個人情報の窃取などの攻撃を実行する可能性があります。

・手法

ハッカーは特定のフォーラムやダークウェブのコミュニティを探索し、情報を集めます。これには、特定の攻撃手法、ツール、脆弱性に関する議論、標的組織に関する情報などが含まれます。

・対策

サイト管理者やセキュリティチームは、フォーラムやオンラインコミュニティでの自身の組織に関する情報が流出しないように監視し、対処する必要があります。また、セキュリティプログラムの強化、従業員教育、不正アクセスの検知と防御が重要です。

ハッカーがサイトをハッキングするとき、最初にするのは情報収集(Reconnaissance)のまとめ

ハッカーがサイトをハッキングする際、最初に行うのは情報収集です。

まず、この段階では、ターゲットのサイトやネットワークに関する情報を収集し、潜在的な脆弱性や攻撃の手がかりを見つけます。

次に、WHOIS検索やDNSルックアップを使用してドメイン情報を取得し、ネットワークスキャンやポートスキャンを行ってシステムのオープンポートや利用可能なサービスを特定します。

さらに、ソーシャルメディアやフォーラム、コミュニティなどのオンライン情報源からもターゲットに関する情報を収集します。

これにより、攻撃者はサイトの脆弱性や攻撃の手法を特定し、効果的な攻撃戦略を立てる準備を行います。

また、防御側は情報収集が出来ないような対策を練る必要があります。