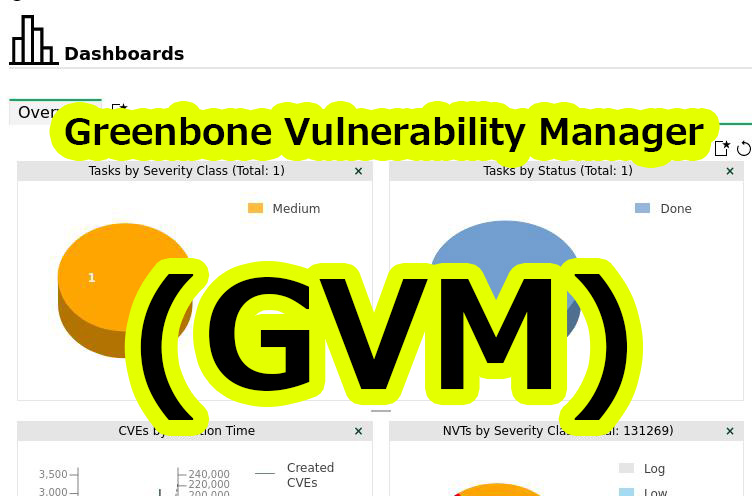

ハッカーはGreenbone Vulnerability Manager(GVM)を利用してセキュリティのチェックを行う

セキュリティプロフェッショナルや組織がシステムやネットワークの脆弱性を追跡し、セキュリティポリシーを実施するのに役立つ強力なツールの一つです。

Greenbone Vulnerability Manager(GVM)は、OpenVASの進化系になります。

目次

Greenbone Vulnerability Manager(GVM)とは

セキュリティスキャンと脆弱性管理を行うためのオープンソースのセキュリティツールです。

GVMは、システムやネットワーク上の脆弱性を検出し、脆弱性情報を管理するためのツールとして使用されます。

GVMに関する詳細は、以下のとおり。

・脆弱性スキャン

GVMは、さまざまな種類のシステムやネットワークデバイスを対象に、脆弱性スキャンを実行することができます。これにより、システム内のセキュリティ脆弱性を特定し、修正が必要な項目を識別できます。スキャンは、ホスト、ネットワーク、アプリケーションなど、さまざまなレベルで実行できます。

・脆弱性データベースの管理

GVMは、脆弱性情報を管理するためのデータベースを提供します。このデータベースには、脆弱性の詳細情報、修正方法、脆弱性の影響度などが含まれています。これにより、セキュリティチームは脆弱性情報を効果的に管理し、優先順位付けや修正の計画を立てるのに役立ちます。

・レポートとアラート

GVMはスキャン結果に基づいて詳細なレポートを生成し、セキュリティプロフェッショナルに提供します。また、新たに検出された脆弱性に関するアラートも生成でき、即座に対処する必要がある脆弱性に対する警告を提供します。

・オープンソース

GVMはオープンソースのプロジェクトであり、無料で入手でき、カスタマイズや拡張が可能です。これにより、組織はセキュリティスキャンと脆弱性管理のニーズに合わせてカスタマイズできます。

・他のセキュリティツールとの統合

GVMは他のセキュリティツールと統合できるため、既存のセキュリティインフラストラクチャに組み込むことができます。これにより、セキュリティプロセスを自動化し、セキュリティ対策を向上させることができます。

Greenbone Vulnerability Manager(GVM)のインストール

Kali LinuxにはGreenbone Vulnerability Manager(GVM)は標準でインストールされていません。

以下の方法でインストールします。

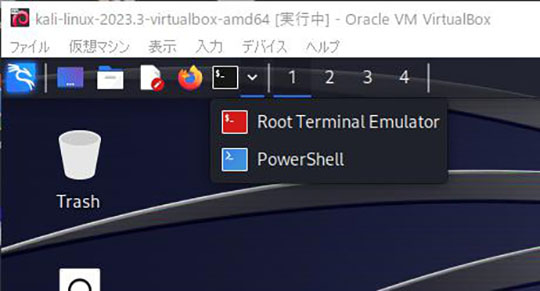

※環境は、Oracle VM VirtualBoxのKali Linuxを使用しています。

1.Kali Linuxを起動します。

2.ルートのターミナルを立ち上げます。

Root Terminal Emulator

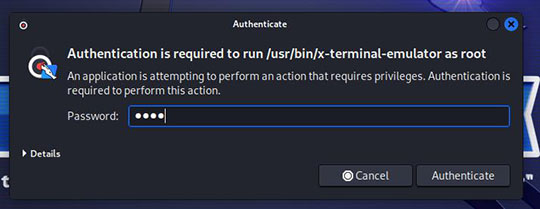

3.adminのパスワードを入力して、Authenticateボタンを押下します。

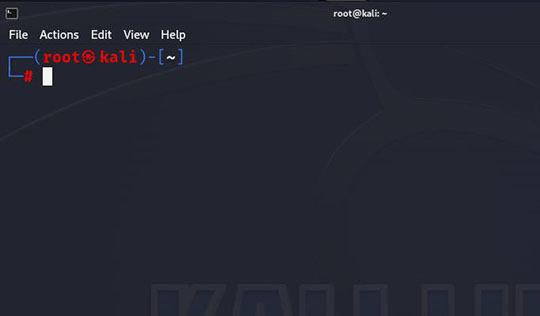

4.ターミナルが立ち上がりました。

以下、root権限で操作します。

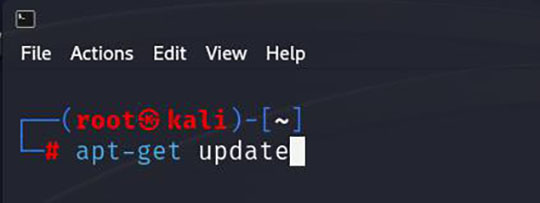

5.Kali Linuxのアップデートを行います。

"apt-get update"

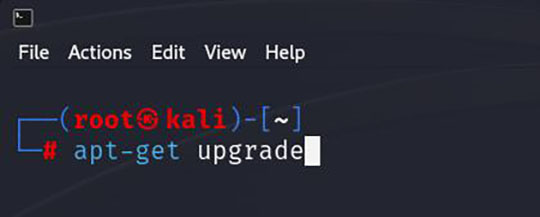

6.Kali Linuxのアップグレードを行います。

"apt-get upgrade"

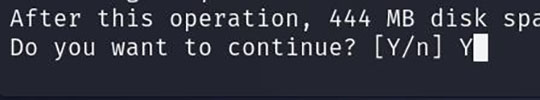

※途中で

"Do you want to continue? [Y/n]"

と聞いてくるので、"Y"を押下します。

7.GVMをインストールします。

"apt install gvm"

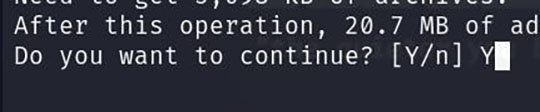

※途中で

"Do you want to continue? [Y/n]"

と聞いてくるので、"Y"を押下します。

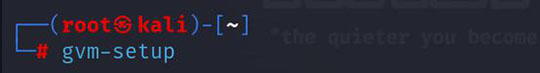

8.GVMの初期化を行います。(環境にもよりますが、時間がかかります。)

"gvm-setup"

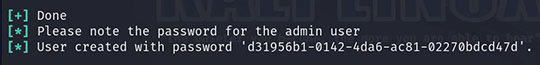

※gvm-setupが終了するとadminユーザのパスワードが表示されるので、メモします。

"d31956b1-0142-4da6-ac81-02270bdcd47d"

このパスワードは操作する端末毎に異なります。

これで、Greenbone Vulnerability Manager(GVM)のインストールが完了しました。

GVMの起動

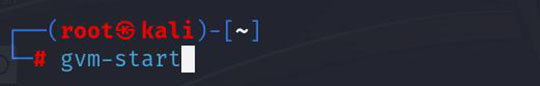

1.GVMのスタートコマンドを入力します。

"gvm-start"

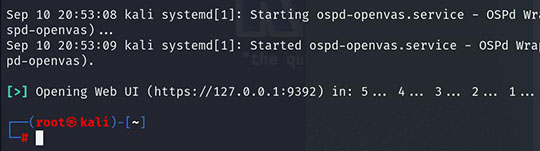

※コマンドが実行されると"Opening Web UI・・・"と表示され、ブラウザが立ち上がります。

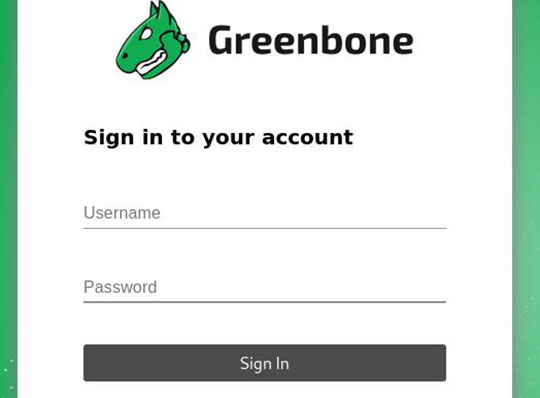

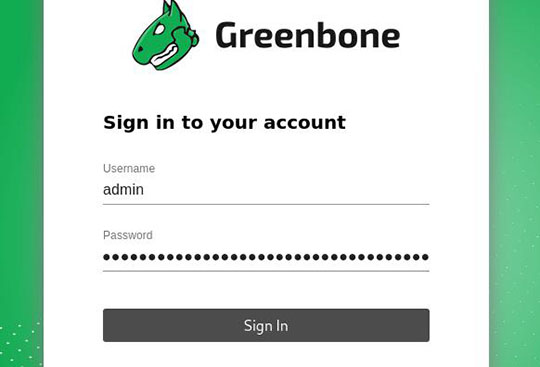

2.Greenboneサイトにサインインします。

Username:admin

Password:d31956b1-0142-4da6-ac81-02270bdcd47d

※先ほど取得したパスワードです。

入力が完了したらsign-inボタンを押下します。

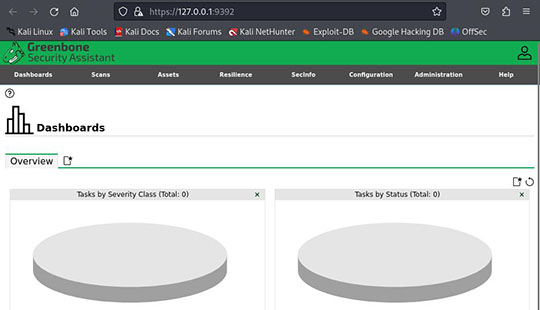

アプリが起動しました。

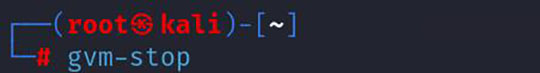

GVMの終了

1.ブラウザを閉じます。

2.GVMを終了します。

"gvm-stop"

GVMの実行

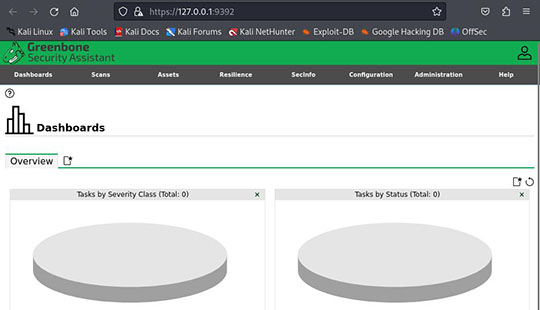

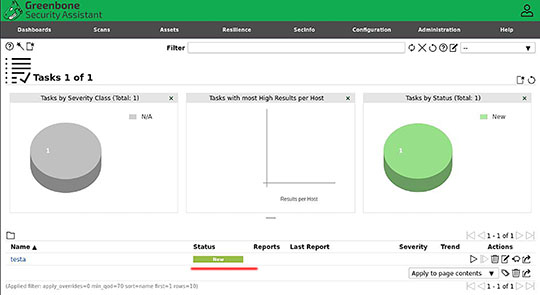

1.こちらはDashboards画面です。

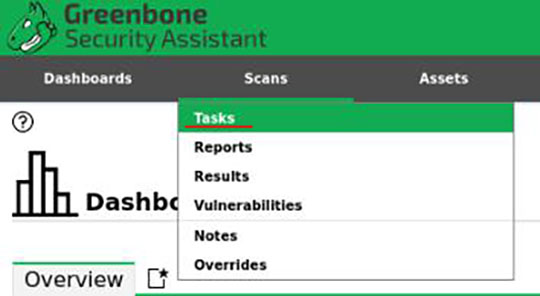

2.上段メニューバーの「Scans」から「Tasks」を選択します。

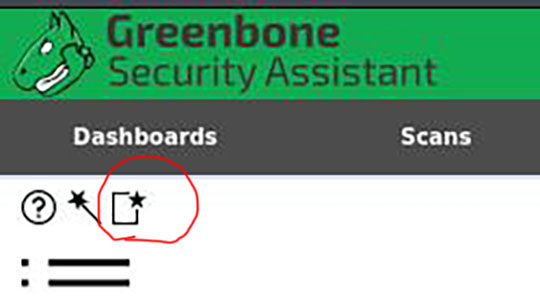

3.四角い星印マークの「New Task」をクリックします。

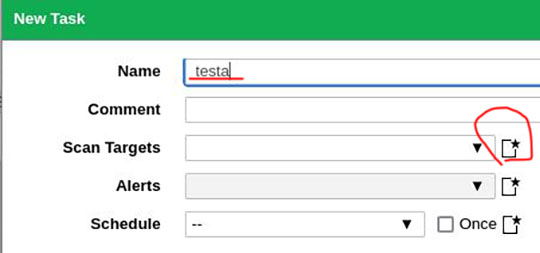

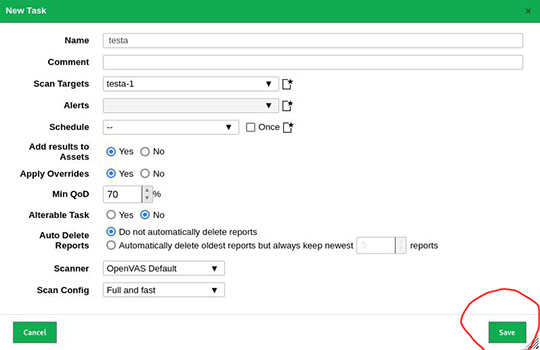

4.「New Task」の画面が表示されます。

Nameを設定します。例:testa

そして、「Scan Targets」の四角い星印マークをクリックします。

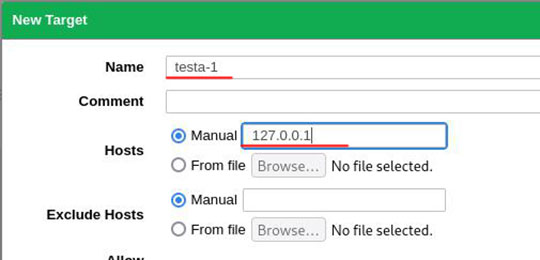

5.「New Garget」画面で、NameとHostsのManualにアドレスを設定します。

ここでは、便宜上現在表示している127.0.0.1を対象にします。

そして「save」ボタンを押下します。

6.「New Task」画面に戻ったら「save」ボタンを押下します。

7.準備が整いました。

8.△印のスタートボタンを押下します。

※時間がかかる様子です。

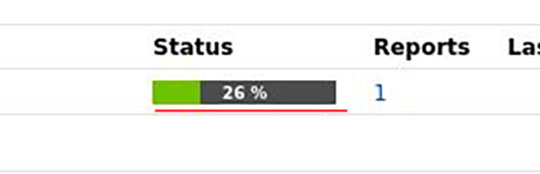

9.チェックが始まります。ステータスのパーセントが処理中を示します。

10.終了しました。特に重大な脆弱性は見つからなかった様子です。

ハッカーはGreenbone Vulnerability Manager(GVM)を利用してセキュリティのチェックを行うのまとめ

当初、OpenVASの機能の説明をする予定でしたが、OpenVASがバージョンアップされて名前もGreenbone Vulnerability Managerに変更になっていると言うことで、急遽Greenbone Vulnerability Manager(GVM)に変更いたしました。

操作する時には、常にGVMの初期化を行えば、最新の脆弱性のデータベースから情報がチェックできるそうです。

実行時間はかかりますが、しっかりチェックしているのですね。

今回、いくつかの私のテストサイトでもテストをしましたが、エラーは出ませんでした。ご自分で、テストをされて脆弱性が発見されたら、サイトで潜ってください。

ペネトレーションテストでチェックするには最高のツールです。