バグハンター視点によるdnsenumツール(Kali Linux)の使い方(情報収集/DNS分析ツール)

バグハンターはドメイン名の情報を詳細に調べるためにdnsenumツールを利用します。

目次

dnsenumとは

DNSenumとは、DNS(ドメインネームシステム)サーバーに問い合わせを行い、公開されているDNSの一覧情報を収集するツールです。

環境の準備

・dnsenumは、Kali Linuxに登録されているツールとして利用します。

Kali Linuxをインストールされていない方は

・dnsenumの詳細を知りたい方は

バグハンターがdnsenumを利用する方法について

バグハンターは、Kali Linuxのdnsenumツールを利用して、ターゲットドメインに関するさまざまなDNS情報を収集し、脆弱性を発見します。以下に、バグハンターがdnsenumをどのように利用するかを5つのステップに分けて詳しく説明します。

基本的なDNSレコードの収集

バグハンターは、まずdnsenumを使ってターゲットドメインの基本的なDNSレコードを収集します。

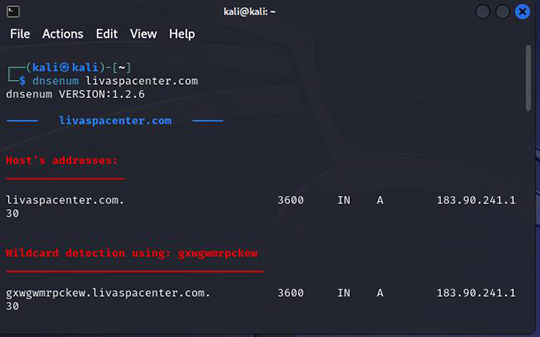

最も基本的な使い方は、ターゲットドメインを指定して実行することです。これには、Aレコード、MXレコード、NSレコードが含まれます。

dnsenum example.com

このコマンドを実行すると、dnsenumは以下の情報を収集します。

【注意】使用している"livaspacenter.com"は、私が所有しているテストドメインです。

・Aレコード

ドメインが指すIPアドレスを特定し、そのサーバーに対してポートスキャンや脆弱性スキャンを実行します。

・MXレコード

メールサーバーの位置を把握し、メールセキュリティの脆弱性を調査します。

・NSレコード

DNSサーバーを特定し、ネームサーバーに関する脆弱性を探します。

サブドメインの列挙

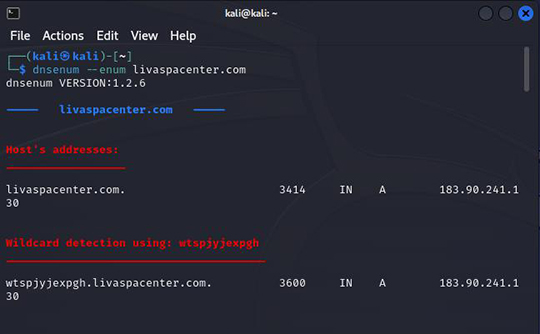

dnsenumは、ターゲットドメインのサブドメインを探すための強力な機能も備えています。これを行うためには、以下のオプションを使用します。

dnsenum --enum example.com

このコマンドで、dnsenumはDNSクエリを利用してサブドメインを列挙し、ターゲットドメインに関連するすべてのサブドメインを見つけ出します。

※サブドメインに古いアプリケーションやテスト環境が存在することがあり、これらは脆弱性の温床となる可能性があります。

DNSゾーン転送のチェック

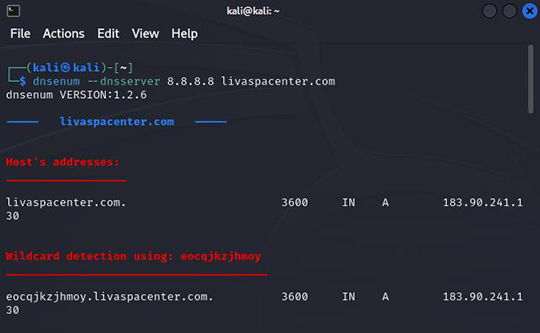

dnsenumは、DNSゾーン転送の設定が誤っている場合に、そのゾーン情報を取得することができます。ゾーン転送が許可されているかどうかをチェックするには、次のコマンドを使用します。

dnsenum --dnsserver 8.8.8.8 example.com

このコマンドを使うと、dnsenumは指定したDNSサーバーを使用してゾーン転送の脆弱性をチェックします。

※ゾーン転送が許可されている場合、内部ネットワーク構造や隠されたサブドメインが露出するリスクがあります。

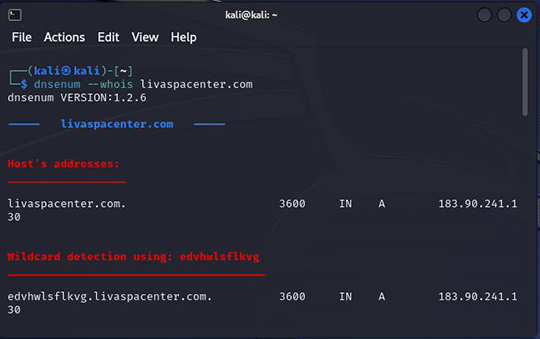

Whois情報の取得と分析

dnsenumは、ターゲットドメインのWhois情報を取得するためのオプションも提供しています。Whois情報は、ドメインの登録者や管理者に関する情報を提供します。

dnsenum --whois example.com

このコマンドは、example.comのWhois情報を取得し、ドメインの所有者や登録情報を表示します。

※Whois情報を分析することで、ターゲットの組織の構造や連絡先を理解し、社会工学攻撃のリスクを評価します。

Aレコード、MXレコード、NSレコードなどのDNSレコードについて

バグハンターは、企業や組織のシステムやアプリケーションの脆弱性を発見し、報告するセキュリティ専門家です。彼らは、報告した脆弱性に応じて報酬を得ることができます。Aレコード、MXレコード、NSレコードなどのDNSレコードは、バグハンターがターゲットとなるシステムの情報を収集し、潜在的な脆弱性を見つけるために利用する重要な要素です。以下に、それぞれのDNSレコードがどのようにバグバウンティ活動に利用されるかを説明します。

Aレコードの利用

Aレコードは、ドメイン名を特定のIPアドレスに関連付けるため、バグハンターはこれを以下のように利用します。

1.サーバーの特定と情報収集

バグハンターは、Aレコードを調査してターゲットのサーバーのIPアドレスを特定します。その後、そのIPアドレスに対してポートスキャンを実施し、公開されているサービスやアプリケーションを特定します。これにより、サーバー上で稼働しているソフトウェアやそのバージョンを把握し、既知の脆弱性を探索することができます。

2.バーチャルホストの発見

複数のドメインが同じIPアドレスを共有している場合、バグハンターはバーチャルホスト(Virtual Host)の存在を検出し、サブドメインや関連ドメインの脆弱性を探すことができます。これは、より多くの攻撃対象を見つけるために重要です。

MXレコードの利用

MXレコードは、メールサーバーの情報を管理するため、バグハンターはこれを以下のように利用します。

1.メールサーバーのセキュリティチェック

バグハンターは、ターゲットのMXレコードを調査し、使用されているメールサーバーの種類やバージョンを特定します。メールサーバーには、スプーフィング(送信者偽装)や中間者攻撃(MITM)などの脆弱性が存在することがあり、これらを発見することで、報告対象の脆弱性として利用することができます。

2.メールの侵入テスト

MXレコードの情報を基に、バグハンターはメールサーバーに対する侵入テストを行い、誤った設定やセキュリティ上の欠陥を探します。例えば、オープンリレー(Open Relay)として動作しているメールサーバーは、スパムや不正なメールの中継に悪用される可能性があるため、重大な脆弱性と見なされます。

NSレコードの利用

NSレコードは、どのネームサーバーがドメインのDNS情報を管理しているかを示すため、バグハンターはこれを以下のように利用します。

1.DNSゾーンのセキュリティ評価

NSレコードを確認することで、バグハンターは、どのネームサーバーがドメインのDNS情報を管理しているかを特定します。その後、そのネームサーバーが適切に設定されているか、DNSゾーン転送(Zone Transfer)が適切に制限されているかをチェックします。ゾーン転送が誤って許可されている場合、ハンターはその全体のDNS情報を取得し、内部のサーバーや他の重要な情報を発見することができます。

2.DNSサーバーの脆弱性探査

NSレコードを基に、バグハンターはネームサーバーに対する特定の脆弱性(例: キャッシュポイズニング攻撃やDNSリバインディング攻撃)を探します。これらの攻撃手法を用いて、ドメインの利用者を攻撃者がコントロールするサーバーに誘導する可能性があります。

サブドメインとインフラの探索

これらのDNSレコードを組み合わせて、バグハンターはターゲットドメインのサブドメインや関連インフラを特定することができます。サブドメインにはしばしばテスト環境や古いサービスが存在し、これらがセキュリティホールとなる場合があります。

フィッシングやソーシャルエンジニアリングの防御テスト

バグハンターは、MXレコードを利用して、ドメインに対するフィッシング攻撃やスプーフィングの可能性を評価します。例えば、SPF(Sender Policy Framework)やDMARC(Domain-based Message Authentication, Reporting, and Conformance)といったメール認証技術が適切に実装されているかを確認します。これらの設定が不十分であると、フィッシング攻撃が成功しやすくなり、脆弱性として報告される可能性があります。

バグハンター視点によるdnsenumツール(Kali Linux)の使い方のまとめ

バグハンターは、dnsenumを駆使してこれらの情報を収集し、ターゲットのセキュリティ体制を総合的に評価します。これにより、潜在的な脆弱性を発見し、報告することで、組織がセキュリティを強化できるよう支援します。