ペネトレーションテスト&バグバウンティTarget,ターゲット,Burp Suite

パート4では、Burp Suiteの「Target」の機能を利用して、プロキシーとしてアクセスした全てのwebサイトの「リクエスト情報」「レスポンス情報」を確認します。

Burp Suiteのテスト環境を構築されていない方はこちらをご覧ください。

- バグハンターが利用するアプリ「Burp Suite」を徹底的に使いこなす。パート1 windowsにXAMPPと、やられサーバーのテスト環境を構築する

- バグハンターが利用するアプリ「Burp Suite」を徹底的に使いこなす。パート2 windowsにBurp Suiteをインストール

Burp Suiteの環境を起動

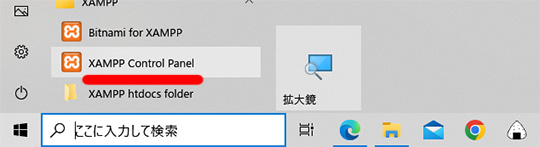

XAMPPの環境の起動

1.XAMPPを起動します。

2.XAMPPのコントロールパネルが開きます。

3.ApachとMySQLの「Actions」の「Start」ボタンを押下します。

※ボタン押下後は「Stop」に表示が変わっています。

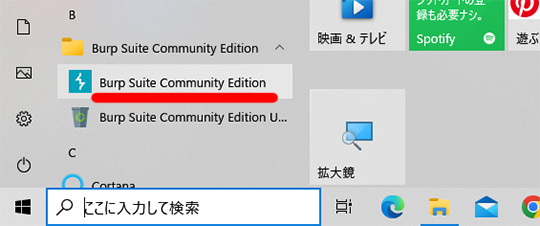

Burp Suiteの起動

1.Burp Suiteを起動します。

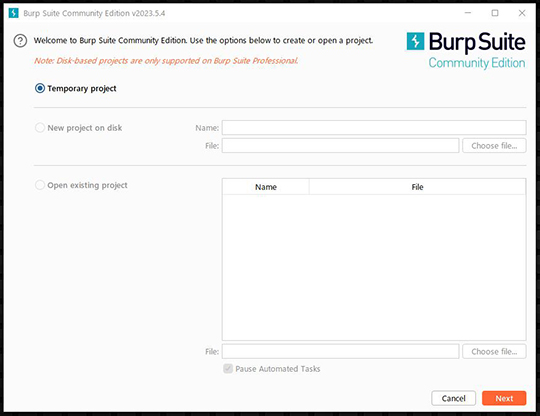

2.Burp Suite起動中です。

3.「Welcome to Burp Suite community Edtion, Use the options below to create or open a project」の画面で「Next」ボタンを押下します。

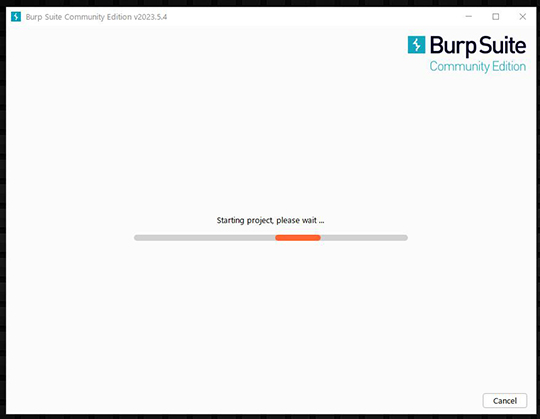

4.「Select the configuration that you would like to load for this project」画面で「Start Burp」ボタンを押下します。

5.指定された内容で起動しています。

6.Burp Suiteが立ち上がりました。

※これで、テストできる環境ができました。

Targetの機能を使い、通信内容を確認します。

webサイトのアクセスにおける一連の操作の「リクエスト」と「レスポンス」を記録します。

今回は、「dvwa:やられサーバー」のログイン画面を表示するための「リクエスト」と「レスポンス」の確認をします。

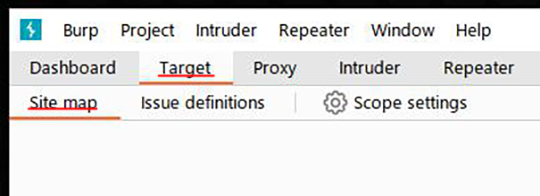

1.Burp Suiteの「Target」タブをクリックします。

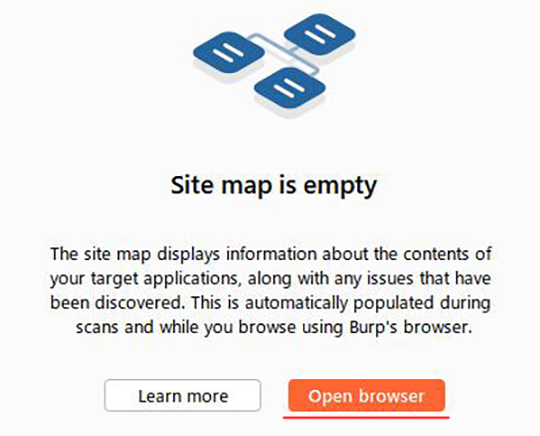

2.「Open browser」ボタンを押下します。

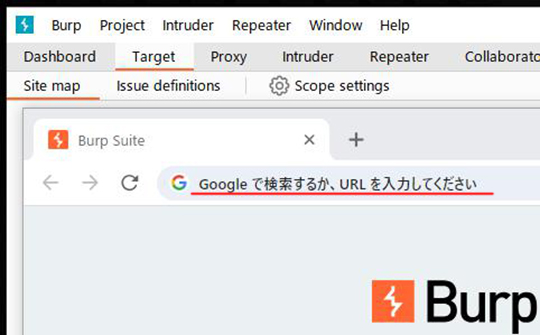

3.ブラウザが表示されました。

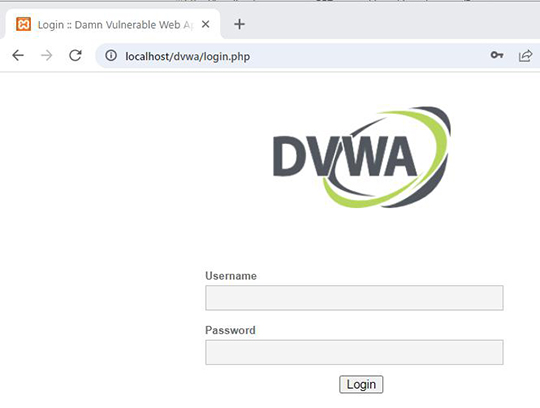

4.ブラウザのアドレス欄に

localhost/dvwa/login.php と入力してエンターキーを押下します。

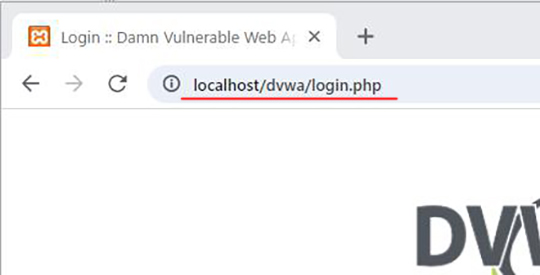

5.ブラウザに「DVWA」のログインページが表示されました。

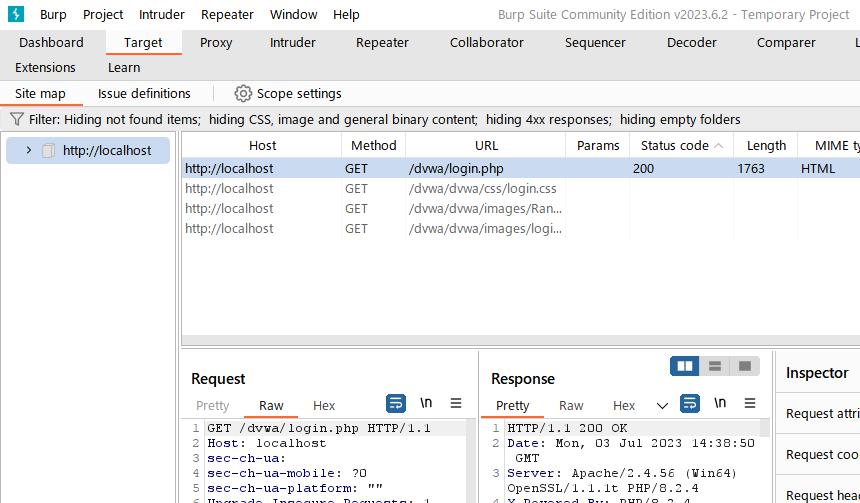

6.次に、Burp SuiteのTargetタブの画面を見て下さい。

先ほど操作した情報が表示されています。

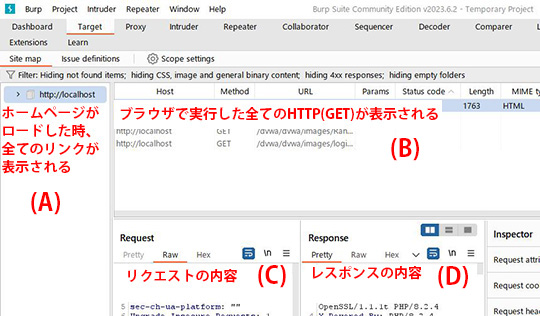

※TargetのSite mapのウインドウの構成

(A)の http://localhost は、先ほどブラウザに入力したドメインです。

(B)の先頭行の /dvwa/login.php は、ドメイン以下のアドレスになります。

(C)は localhost/dvwa/login.php の情報に対してのwebサーバへのリクエストが表示されています。

(D)は webサーバーからのレスポンスが表示されています。

※プロキシーの情報として、アクセスした全てのwebサーバーとのやり取りが表示されます。

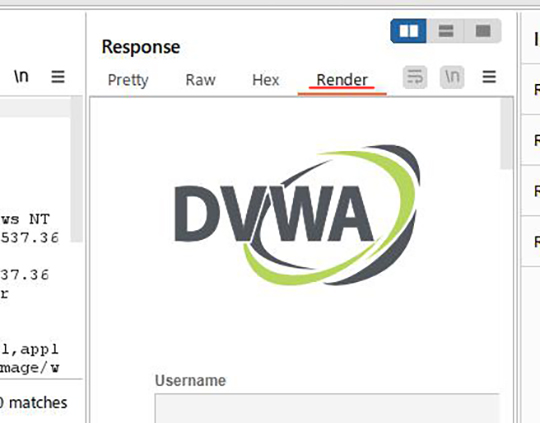

(D)のレスポンス情報ですが、「Render」のタブ(文字色が黒くなっている場合)を押下すると、HTMLの内容を表示されます。

※表示されるのに少し時間がかかります。

※レスポンス情報のHTMLの情報より「DVWA」のログインページが表示されています。

バグハンターが利用するアプリ「Burp Suite」を徹底的に使いこなす。パート4 Burp SuiteでTarget機能を動かしてみるのまとめ

簡単でしたが、Targetの機能を利用すると、クライアントパソコンとwebサーバー間の「リクエスト」と「レスポンス」が全て取得できました。

この機能は、リクエスト、レスポンスを表示するだけでなく、リクエストを改ざん(変更)して、その結果をレスポンスで確認できるのです。

この機能は、次に説明いたします。