ハッカーはwhoisコマンドでドメインに関連する情報を取得する(Linuxコマンド説明)

皆さまが良く利用している、ハッキング時に最初にたたく「whois」コマンドですが、意外に奥深い事がわかりましたので、共有したいと思います。

目次

WHOISとは

ドメイン名やIPアドレスに関する登録情報を取得するためのネットワークツールです。

ホワイトハッカーやセキュリティ研究者がこれを利用する主な目的は、対象ドメインやIPの所有者情報を確認し、セキュリティ上のリスクや脆弱性を特定するためです。

機能(WHOISの基本的な役割)

1.ドメイン情報の確認

・ドメインの登録者(名前、住所、連絡先)

・ドメインの登録日、有効期限

・ 登録元のレジストラ情報

2.IPアドレスの所有者情報確認

・IPが割り当てられているネットワークや組織情報を確認可能。

これらの情報は、セキュリティ上の分析や、バグハンティングにおけるターゲットの背景調査で役立ちます。

ツールの場所

Linuxコマンドであるので

ターミナルで"whois [オプション] ドメイン"

と打ち込むだけです。

ツールと使用方法

whoisの基本的な使い方は以下の通りです。

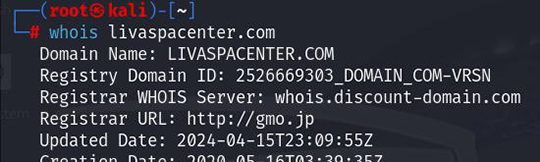

ドメイン情報の取得

whois livaspacenter.com

注意:livaspacenter.comは私のドメインです。

主な出力項目

1.ドメイン情報

Domain Name: ドメイン名(例: example.com)

Registry Domain ID: ドメインの登録ID(ユニークな識別子)

2.登録者情報(Registrant Information)

Registrant Name: ドメイン登録者の名前(プライバシー保護の場合は非公開)

Registrant Organization: 登録者の所属組織

Registrant Contact Email: 登録者のメールアドレス

3.登録・更新・有効期限

Creation Date: ドメインの登録日

Updated Date: 最新の更新日

Expiration Date: ドメインの有効期限

4.レジストラ情報

Registrar: ドメイン登録を管理しているレジストラの名前(例: GoDaddy、Namecheapなど)

Registrar URL: レジストラのウェブサイトURL

Registrar Abuse Contact Email: 悪用報告用のメールアドレス

5.ネームサーバー(Name Server)

Name Server: ドメインに関連付けられたネームサーバー(例: ns1.example.com, ns2.example.com)

6.ステータス

Domain Status: ドメインの現在の状態

ホワイトハッカーがWHOISを利用するケースとして

1.対象の信頼性確認

・不審なドメインやIPアドレスの調査。

・フィッシングサイトや悪意のあるドメインの背後にいる人物や組織の特定。

2.サーバーやドメインの所有者特定

・ターゲットのドメインやサーバーの運営組織情報を確認して、次の調査に役立てる。

3.バグ報告時の正確な情報取得

・バグバウンティプログラムなどで、調査対象のドメインやサーバーが本当にプログラム対象であるか確認。

オプション(options)

オプション無し、ドメイン無し

Displays help messages.

ヘルプメッセージを表示します。

-h HOST, --host HOST

connect to server HOST.

サーバ HOST に接続する。(HOSTには"whois.jp"や"whois.ripe.net"がある様子)

-p PORT, --port PORT

connect to PORT.

PORTに接続する。

-I

query whois.iana.org and follow its referral.

whois.iana.orgに問い合わせ、そのリファラに従う。

-H

hide legal disclaimers.

法的免責事項を非表示にします。

--verbose (ハイフンは2個必要です。)

explain what is being done.

何が行われているかを説明する

--no-recursion (ハイフンは2個必要です。)

disable recursion from registry to registrar servers.

レジストリからレジストラサーバーへの再帰を無効にする。

--help (ハイフンは2個必要です。)

display this help and exit.

ヘルプを表示して終了する

--version (ハイフンは2個必要です。)

output version information and exit.

バージョン情報を出力して終了する

※These flags are supported by whois.ripe.net and some RIPE-like servers

これらのフラグはwhois.ripe.netといくつかのRIPEライクなサーバーでサポートされている:

-l

find the one level less specific match.

1つ下のレベルの特定の一致を見つける

-L

find all levels less specific matches.

全レベルの特定度の低い一致を見つける

-m

find all one level more specific matches.

より特定度の高い1つのレベルの一致をすべて見つける

-M

find all levels of more specific matches.

より特定的なマッチの全レベルを検索

-c

find the smallest match containing a mnt-irt attribute.

mnt-irt属性を含む最小のマッチを検索します。

-x

exact match.

完全一致

-b

return brief IP address ranges with abuse contact.

不正アクセスとの簡単なIPアドレス範囲を返します。

-B

turn off object filtering. (show email addresses)

オブジェクトのフィルタリングをオフにする(電子メールアドレスを表示する)

-G

turn off grouping of associated objects.

関連オブジェクトのグループ化をオフにする

-d

return DNS reverse delegation objects too.

DNS逆委任オブジェクトも返す

-i ATTR[,ATTR]...

do an inverse look-up for specified ATTRibutes.

指定されたATTRの逆引きを行う。

-T TYPE[,TYPE]...

only look for objects of TYPE.

TYPEのオブジェクトのみを検索します。

-K

only primary keys are returned.

主キーのみを返す

-r

turn off recursive look-ups for contact information.

連絡先情報の再帰検索を無効にする。

-R

force to show local copy of the domain object even if it contains referral.

ドメイン・オブジェクトのローカル・コピーが参照を含んでいても、強制的に表示する。

-a

also search all the mirrored databases.

ミラー化されたデータベースもすべて検索する。

-s SOURCE[,SOURCE]...

search the database mirrored from SOURCE.

SOURCEからミラーされたデータベースを検索します。

-g SOURCE:FIRST-LAST

find updates from SOURCE from serial FIRST to LAST.

SOURCEからFIRSTからLASTまでの更新を検索します。

-t TYPE

request template for object of TYPE.

TYPEのオブジェクトのテンプレートを要求します。

-v TYPE

request verbose template for object of TYPE.

TYPEのオブジェクトの冗長テンプレートを要求する

-q [version|sources|types]

query specified server info.

指定されたサーバー情報を問い合わせる

whoisのまとめ

ホワイトハッカーは、whoisコマンドをターゲットの背景調査や、不審な活動の発生源特定に利用します。

たとえば、フィッシングサイトの所有者情報を確認したり、攻撃元のIPアドレスを追跡したりします。また、バグバウンティプログラムの対象範囲を確認する際や、ドメインの有効期限を調べる際にも役立ちます。

コマンドラインで簡単に使用でき、他のリコンツール(例:Amass、dnsenum、theHarvester)と組み合わせることで、より効果的にターゲット情報を収集できます。