ハッカーはRecon-ngでシステムやネットワークに関する情報を収集し偵察する(Kali Linuxツール説明)

システムやネットワークに関する情報の収集方法を理解するためにまとめてみました。

このRecon-ngは、偵察の機能になります。

目次

Recon-ngとは

recon-ngは、情報収集のためのモジュールを提供し、DNSやWHOISなどの情報源からデータを集めます。コマンドラインで操作し、収集した情報はデータベースに保存されます。

APIサポートや自動化機能もあり、カスタムモジュールやプラグインを使って機能を拡張できます。セキュリティアセスメントやペネトレーションテストに役立つツールです。

機能

- 情報収集モジュールの完全なパッケージです。情報収集に使用できるモジュールが多数あります。

- Web アプリケーション/Web サイト スキャナーとして機能します。

- 偵察を実行するための最も簡単で便利なツールです。

- 対話型コンソールになっており多くの便利な機能を提供します。

- Webアプリケーションの情報収集と脆弱性評価に使用されます。

- shodan検索エンジンを使用して IoT デバイスをスキャンします。

※Shodanは、オンライン上のデバイスやサーバーを検索し、オープンなポートとサービスの情報を収集する検索エンジンです。セキュリティ調査や脆弱性の発見、IoTデバイスの追跡などに利用されます。

- Webアプリケーションや Web サイトのコードの抜け穴を簡単に見つけることができます。

- Geoip ルックアップ、バナー取得、DNS ルックアップ、ポート スキャンなどのモジュールがあります。これらのモジュールにより、このツールは非常に強力になります。

- 単一のドメインをターゲットにし、そのドメインのすべてのサブドメインを見つけることができます。

コマンド

- back

現在のコンテキストを終了します。 - dashboard

アクティビティのサマリーを表示します。 - db

ワークスペースのデータベースとのインターフェイス。 - exit

フレームワークを終了します。 - goptions

グローバル・コンテキスト・オプションを管理します。 - help

helpメニューを表示します。 - info

ロードされたモジュールの詳細を表示する。 - input

ソースオプションに基づいた入力を表示します。 - keys

サードパーティのリソース認証情報を管理します。 - modules

インストールされたモジュールとのインターフェイス。 - options

現在のコンテキストオプションを管理します。 - pdb Python Debugger

セッションを開始します(dev のみ)。 - reload

ロードしたモジュールをリロードします。

- run

ロードされたモジュールを実行します。 - script

コマンドスクリプトの記録と実行。 - shell

シェルコマンドを実行します。 - show

フレームワークの様々な項目を表示します。 - spool

出力をファイルにスプールする。

用途

- ターゲットのIPアドレスを見つけることができます。

- エラーベースのSQLインジェクションを検索できます。

- robots.txtなどの機密ファイルを検索できます。

- Geo-IP ルックアップ、バナー取得、DNS ルックアップ、ポート スキャン、サブドメイン情報、WHOIS ルックアップを使用したリバース IP に関する情報を見つけることができます。

- ターゲット Web アプリケーションの使用中のコンテンツ管理システム(CMS)を検出するために使用できます。

- InfoSploit は、WHOISデータ収集、Geo-IPルックアップ、バナー取得、DNSルックアップ、ポート スキャン、サブドメイン情報、リバースIP、および MXレコード ルックアップに使用できます。

- ポート スキャナ モジュールを検出すると、サーバーへのアクセスを維持するために使用できる閉じているポートと開いているポートが検出されます。

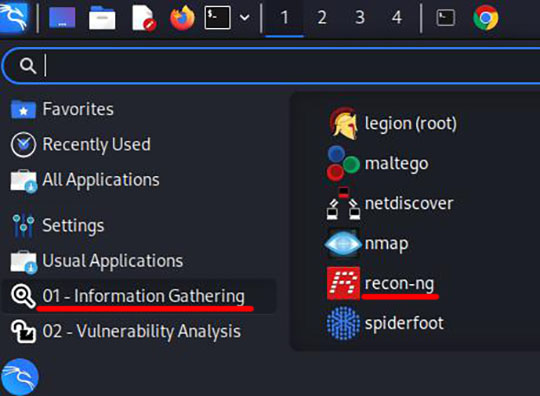

ツールの場所

[Applications]→[01-Information Gathering]→[recon-ng]

ツールと使用方法

Googleが保持しているmicrosoftの情報を偵察します。

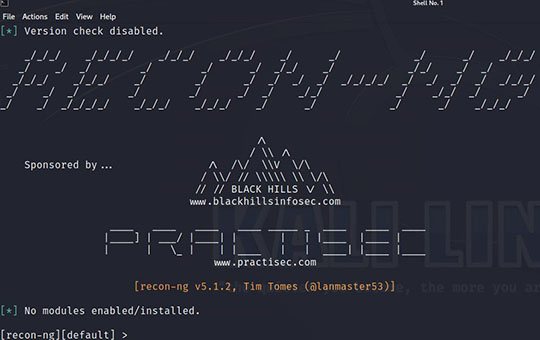

【recon-ng起動】

1.recon-ngを起動します。

2.recon-ngが起動しました。

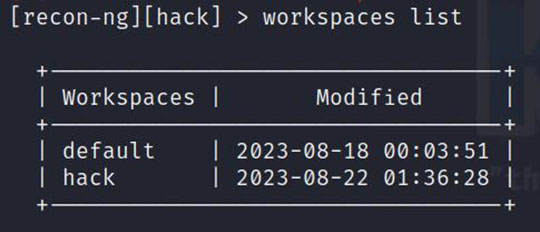

【ワークスペースの作成】

3.収集した情報を整理するためにワークスペースを作成します。

・"hack"と言うワークスペースを作成します。

"workspaces create hack

・ワークスペースが出来たか確認します。

"workspaces list"

※ワークスペースが追加されたことが確認できました。

※ワークスペースを削除する場合は

"workspaces remove hack"

【モジュールのインストール&確認】

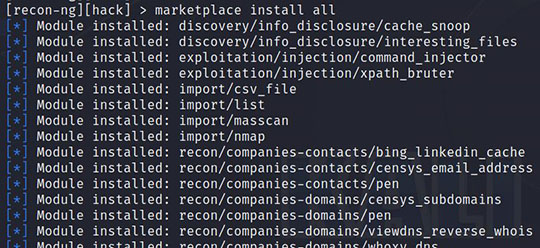

4.偵察を開始するにはマーケットプレイスにアクセスしてモジュールをインストールする必要があります。

・利用できるモジュールを全てインストールします。

"marketplace install all"

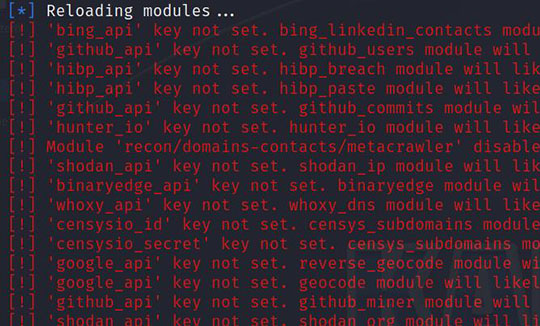

※apiのキーが不明でインストールされなかったモジュールは赤で表示される様子です。

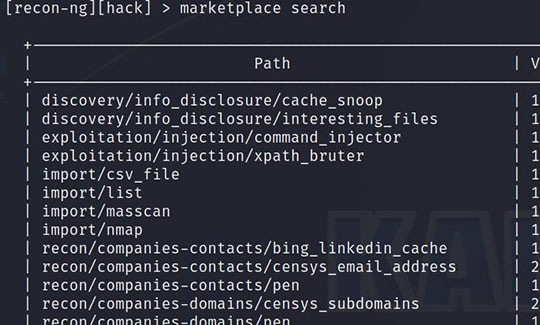

・インストールできたモジュールを確認します。

"marketplace search"

【ロードしたいモジュールの検索】

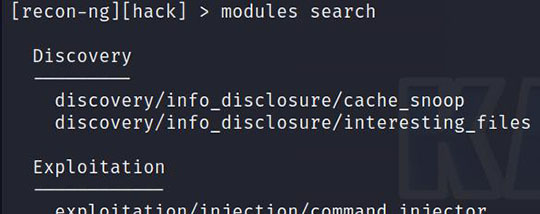

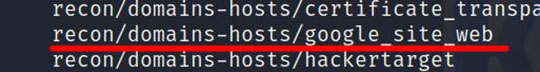

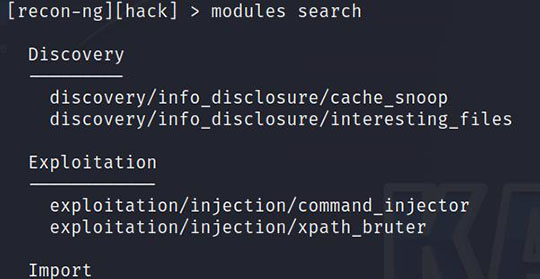

5.モジュールの検索

"modules search"

※ここで、ロードしたいgoogleのモジュールを探します。

/recon/domain-hosts/google_site_web

※モジュール名recon/domain-hosts/google_site_webは、特定のドメインのウェブサイト上のホスト(ネットワーク上のコンピュータやサーバー)を収集するためのモジュールです。具体的には、Googleサイト内でのドメインの関連ホスト情報を取得します。以下にモジュールの主な機能を説明します。

このモジュールは、Googleサイト内で特定のドメインに関連するホスト情報を探索するためのものです。ドメイン内のウェブサイトやサブドメイン、その他のホスト情報を特定し、収集します。これにより、ターゲットドメインのインフラストラクチャを理解し、セキュリティ調査や情報収集に役立てることができます。

6./recon/domain-hosts/google_site_webのモジュールをロードします。

"modules load recon/domain-hosts/google_site_web"

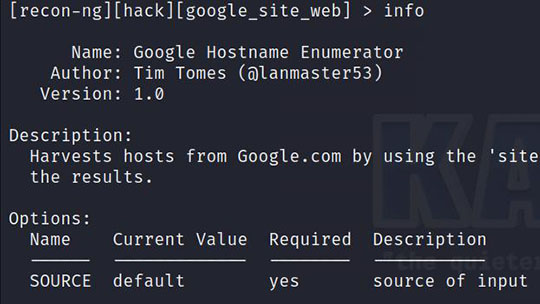

7.google_site_webの情報を確認します。

"info"

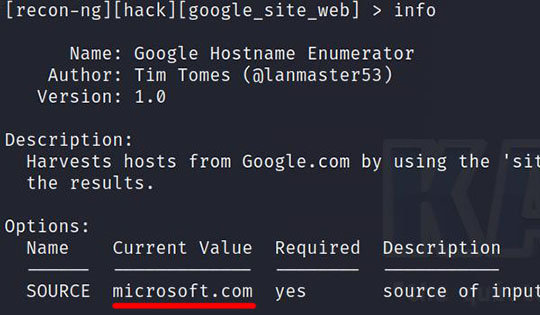

8.情報を収集するドメインをmicrosoft.comに変更します。

※recon-ngは偵察を主に行う機能で、ドメインの指定をmicrosoft.comにしています。

直接microsoft.comに攻撃するわけではなく、今回はgoogleの情報から取得するため、問題ないと考えています。

"options set SOURCE microsoft.com"

9.microsoft.comに変更されたか確認します。

"info"

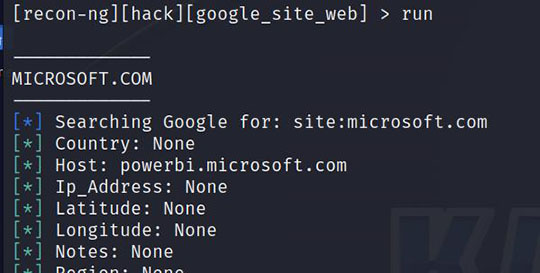

10.実行します。

"run"

※大量の情報が表示されます。

【取得した情報を確認します。】

11.showのコマンドで確認できます。

"show <オプション>"

オプションは以下のとおり

・companiesオプション

"show companies"

収集された企業情報が表示されます。この情報には、企業のドメイン、関連ホスト、連絡先情報などが含まれることがあります。企業関連の情報を表示することで、セキュリティ調査や情報収集の際にターゲットとなる企業の背景やインフラストラクチャに関する情報を確認できます。

・contactsオプション

"show contacts"

収集された連絡先情報が表示されます。この情報には、電子メールアドレス、関連する名前、所属組織などが含まれることがあります。連絡先情報は、ビジネス関係やセキュリティ調査の際に有用な情報源となります

・credentialsオプション

"show credentials"

収集された認証情報が表示されます。これには、ユーザー名、パスワード、関連するサービスやプロトコルなどが含まれることがあります。認証情報はセキュリティ調査やペネトレーションテストの際に重要な情報となります

・domainsオプション

"show domains"

収集されたドメイン情報が表示されます。これには、ドメイン名や関連するホスト、連絡先情報などが含まれることがあります。ドメイン情報はセキュリティ調査や情報収集の際に重要な情報源となります

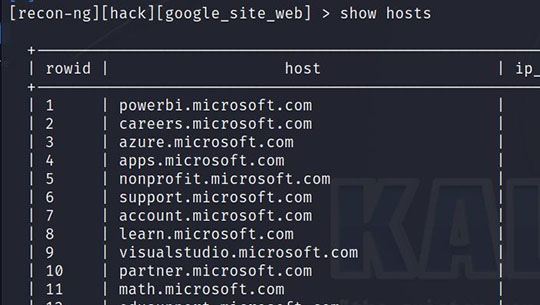

・hostsオプション

"show hosts"

収集されたホスト情報が表示されます。これには、ホストのIPアドレスやドメイン、関連する情報、連絡先情報などが含まれることがあります。ホスト情報はセキュリティ調査やペネトレーションテストの際に重要な情報となります

・leaksオプション

"show leaks"

収集された情報漏洩に関する情報が表示されます。これには、漏洩されたデータやパスワード、関連する情報などが含まれることがあります。情報漏洩に関する情報はセキュリティ調査やリスク評価の際に重要な情報となります

・locationsオプション

"show locations"

収集された位置情報に関する情報が表示されます。これには、緯度経度、位置名、関連する情報などが含まれることがあります。位置情報はセキュリティ調査や情報収集の際に有用な情報源となります

・netblocksオプション

"show netblocks"

収集されたネットワークブロックに関する情報が表示されます。これには、IPアドレス範囲、関連する情報などが含まれることがあります。ネットワークブロック情報はセキュリティ調査やリスク評価の際に有用な情報源となります

・portsオプション

"show ports"

収集されたポート情報に関する情報が表示されます。これには、ポート番号、プロトコル、関連するホスト情報などが含まれることがあります。ポート情報はセキュリティ調査やネットワークスキャンの際に重要な情報となります

・profilesオプション

"show profiles"

登録されているプロファイルの一覧が表示されます。これには、プロファイル名や関連する情報が含まれることがあります。プロファイルを使用することで、異なるセッションやモジュールの設定を保存し、簡単に切り替えることができます。これにより、異なるテストシナリオや環境に応じて設定を変更せずに利用することが可能です。

※以下は確認中です。

pushpinsオプション

"show pushpins"

repositoriesオプション

"show repositories"

repositoriesオプション

"show repositories

12.収集されたホスト情報が表示します。

"show hosts"

【レポートの出力】

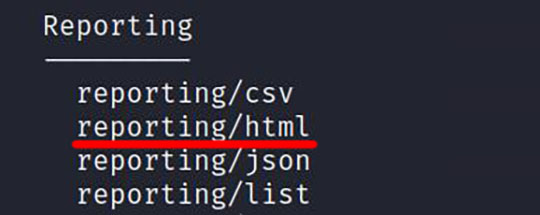

13.モジュールの検索

"modules search"

※レポートの出力のモジュール reporting/htmlを利用します。

14.モジュールをロードします。

"modules load reporting/html"

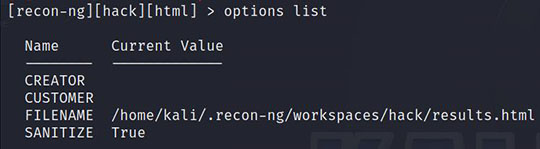

15.ロードしたモジュールを確認します。

"option list"

16.以下のオプションを変更します。

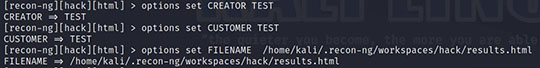

"options set CREATOR TEST"

"options set CUSTOMER TEST"

"options set FILENAME /home/kali/.recon-ng/workspaces/hack/results.html"

※リポートの表題の変更の様子です。

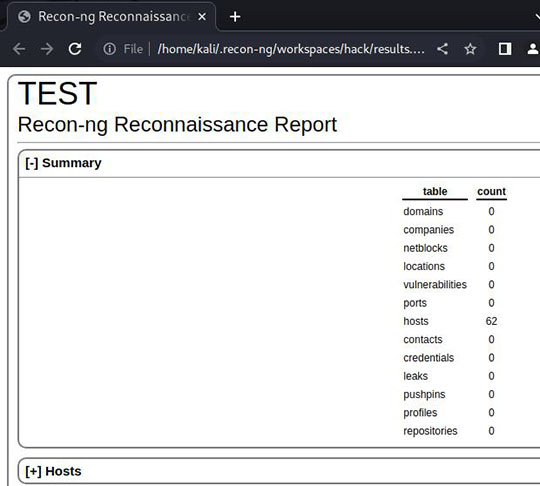

17.実行します。

"run"

18.表示されたホルダーにレポートが格納されました。

'/home/kali/.recon-ng/workspaces/hack/results.html'.

ハッカーはRecon-ngでシステムやネットワークに関する情報を収集し偵察するのまとめ

recon-ngの一部の機能をご紹介させていただきました。

情報を収集するには素晴らしいツールなのですが、最初は非常に難しいツールでした。

でも、仕組みがわかれば使い勝手の良いツールではないでしょうか。

奥が深いです。

Kali Linuxに標準で設定されているため、簡単にアクセスができると思います。

一度使ってみてくださいね。

Kali Linuxをまだインストールされて無い方は、こちらから