Metasploit3でハッキングの初歩から楽しく学ぶ(3-2) Auxiliary Modules (偵察モジュール)で何ができるのか。【ポートスキャン系】

今回は「Auxiliary Modules (偵察モジュール)」の「ポートスキャン系」を見ていきましょう。

ポートスキャン系とは、指定されたホストやネットワーク範囲に対してTCPポートスキャンを行い、開いているポートを検出するコマンド群になります。

「おさるさんでもわかるMetasploit3」ぐらいの気持ち(?)で解説していこうと思います。

【注意】ここでは、Metasploitのテスト環境は整っていることが前提です。

環境の無い方は↓↓↓

◎仮想環境とKali Linuxの環境については

仮想環境(VirtualBox 7.0)にKali Linux 2023.1をインストール(手順)

◎Metasploitのインストールについては

Metasploit3でハッキングの初歩から楽しく学ぶ(1) Metasploit3の概要とインストール

◎Metasploitの環境の立ち上げ方については

Metasploit3でハッキングの初歩から楽しく学ぶ(3-1) Auxiliary Modules (偵察モジュール)で何ができるのか。【スキャナー系】

こちらをご覧いただけると、テストできると思います。

目次

Auxiliary Modulesのポートスキャン系とは

Metasploit frameworkにおけるAuxiliary Modulesのポートスキャンは、ネットワーク上のホストやサーバーに対して、TCPやUDPポートが開いているかどうかを調査するためのモジュールの機能です。

Auxiliary ModulesはMetasploitの中で様々な追加機能やタスクを実行するためのモジュールの一部で、ポートスキャンもその一つになります。

ポートスキャンは、セキュリティ診断や侵入テストなどのセキュリティ関連の活動で一般的に使用され、セキュリティプロフェッショナルや侵入テスターがネットワークセキュリティを確認するための強力なツールとなります。

具体的には、以下のようなケースでポートスキャンが利用されます。

1.ホストのセキュリティ評価

ネットワーク上のホストやサーバーのセキュリティを評価するために、どのポートが開いているかを確認します。開いているポートは、攻撃者が悪用する可能性がある脆弱性や不正アクセスの手段となり得ます。

2.サービス識別

ポートスキャンは、各ポートがどのサービスやプロトコルに関連しているかを特定するのにも使用されます。これにより、ネットワーク上で実行されているサービスの理解が得られます。

3.ネットワークトポロジのマッピング

ポートスキャンを使用して、ネットワーク上のホストやデバイスの位置を特定し、ネットワークトポロジを理解することができます。

※ネットワークトポロジとは、対象となるホストやデバイスのTCPやUDPポートを探査する手法を指します。これは物理的な構造ではなく、ネットワーク上の特定のサーバーまたはデバイスに対して行われるセキュリティ診断の一環であり、潜在的な脆弱性を特定するために利用されます。

ポートスキャン系 tcpモジュールとは

ポートスキャン系 tcpモジュールについて、ご説明します。

auxiliary/scanner/portscan/tcpモジュールは、TCPポートスキャンを実行するためのモジュールです。auxiliary/scanner/portscan/tcpモジュールは、TCPポートが開いているか閉じているかを確認するために使用されます。

以下は、このモジュールの必須項目とオプションの説明です

・RHOSTS(必須)

スキャン対象となるホストまたはネットワークのIPアドレスを指定します。複数のホストを指定することもできます。

・RPORT(オプション)

スキャンするTCPポートの範囲を指定します。デフォルトでは1から1024までのポートが対象となります。

・THREADS(オプション)

同時に実行するスレッドの数を指定します。大きなネットワークをスキャンする場合、スレッド数を増やすことで処理が高速化される可能性があります。

・TIMEOUT(オプション)

各ポートに対する接続のタイムアウト時間を指定します。デフォルトは5秒です。

・CONCURRENCY(オプション)

同時に処理されるスキャン対象の数を指定します。これを変更することで、ネットワークの帯域幅に合わせてスキャンの速度を調整できます。

ポートスキャン系の手順

Metasploitのauxiliary/scanner/portscan/tcpモジュールを使用したポートスキャンの手順は以下の通りです。

これは基本的な手順であり、実際の状況に合わせてオプションの調整が必要です。

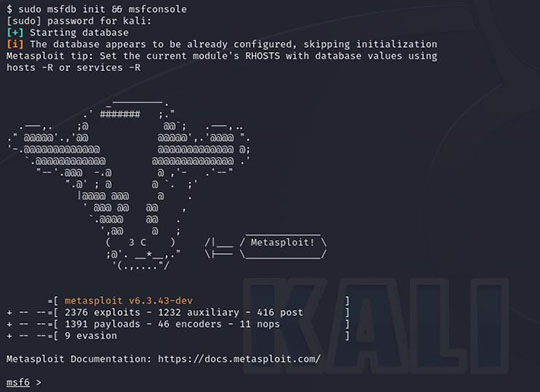

1.Metasploitの起動

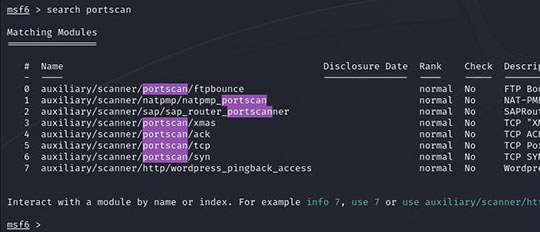

2.Auxiliary Modulesの検索

"search portscan"

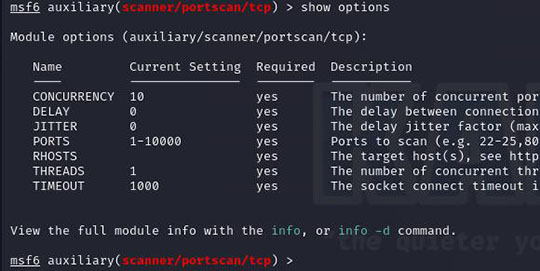

3.ポートスキャンモジュールの選択

"use auxiliary/scanner/portscan/tcp"

4.モジュールのオプションの確認

"show options"

ここで、RHOSTS(スキャン対象のホスト)やRPORT(スキャンするポート範囲)などのオプションが表示されます。必要に応じてこれらのオプションを設定します。

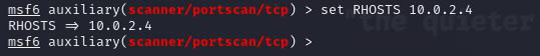

4.オプションの設定

set RHOSTS <ターゲットのIPアドレスや範囲>

例 "set RHOSTS 192.168.1.1"

5.ポートスキャンの実行

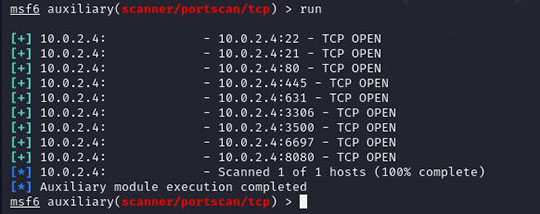

"run"

Metasploitは指定されたホストや範囲のTCPポートをスキャンし、結果を表示します。開いているポートやサービスの情報が表示されます。

スキャンの結果を確認し、セキュリティ上の問題や潜在的な脆弱性がないか確認します。

Metasploit3でハッキングの初歩から楽しく学ぶ(3-2) Auxiliary Modules (偵察モジュール)で何ができるのか。【ポートスキャン系】のまとめ

MetasploitのAuxiliary Modulesのポートスキャンを利用することにより、指定したホストやネットワークのTCPポートの状態を調査して、ユーザーがオプションを設定し、実行することで、開いているポートや関連するサービスを検出し、セキュリティ診断や侵入テストに活用できます。