Metasploit3でハッキングの初歩から楽しく学ぶ(3-3) Auxiliary Modules (偵察モジュール)で何ができるのか。【バナースクリプト系】

今回は「Auxiliary Modules (偵察モジュール)」の「バナースクリプト系」を見ていきましょう。

バナースクリプトは、ネットワーク上のサービスやデバイスが提供するバナーと呼ばれる情報を取得するためのスクリプトやプログラムのことを指します。

「おさるさんでもわかるMetasploit3」ぐらいの気持ち(?)で解説していこうと思います。

【注意】ここでは、Metasploitのテスト環境は整っていることが前提です。

環境の無い方は

◎仮想環境の環境については

仮想環境(VirtualBox 7.0)にKali Linux 2023.1をインストール(手順)

https://whitemarkn.com/learning-ethical-hacker/virtualbox-kalilinux2023-1/

◎Metasploitのインストールについては

Metasploit3でハッキングの初歩から楽しく学ぶ(1) Metasploit3の概要とインストール

https://whitemarkn.com/penetrationtest/metasploit3-001/

◎Metasploitの環境の立ち上げ方については

Metasploit3でハッキングの初歩から楽しく学ぶ(3-1) Auxiliary Modules (偵察モジュール)で何ができるのか。【スキャナー系】

https://whitemarkn.com/penetrationtest/metasploit3-003/

こちらをご覧いただけると、テストできると思います。

目次

Auxiliary Modulesのバナースクリプト系とは

MetasploitのAuxiliary Modulesにおけるバナースクリプトは、対象のサービスやホストが提供するバナー情報を取得するためのスクリプトです。

バナー情報は、サービスが動作しているソフトウェアやバージョンなどの重要な情報を含んでおり、セキュリティの評価や脆弱性の検査に役立ちます。

Auxiliary Modulesは、Metasploitフレームワークの中で補助的な機能を提供するためのモジュールで、脆弱性スキャン、情報収集、エクスプロイトの事前条件確認など、さまざまなタスクに使用されます。

Auxiliary Modulesのバナースクリプト系を利用して何ができるのか

MetasploitのAuxiliary Modulesにおけるバナースクリプトを利用して、以下の情報を取得し、組織のセキュリティポリシーの順守や脆弱性の修復を支援し、セキュリティを向上させることができます。

1.情報収集

バナースクリプトを使用して、対象のホストやネットワークが提供するサービスの情報やバージョンを取得します。これにより、システム構成や使用されているソフトウェアに関する情報を収集できます。

2.脆弱性評価

取得した情報を基に、対象環境の脆弱性を評価します。特定のサービスやソフトウェアが既知の脆弱性を抱えている場合、ホワイトハッカーはその情報を利用してセキュリティの脆弱性を特定します。

3.セキュリティポリシーの評価

バナースクリプトを使用して、対象システムやサービスが実装しているセキュリティポリシーを評価します。これには、適切なバージョンのソフトウェアが使用されているか、セキュリティの設定が適切に行われているかなどが含まれます。

4.事前条件の確認

エクスプロイトを試行する前に、バナースクリプトを使用して対象環境がエクスプロイト可能な状態かどうかを確認します。これにより、エクスプロイトが成功する確率を事前に評価できます。

バナースクリプト系の手順(http_version)

Metasploitのauxiliary/scanner/http/http_versionモジュールを使用する手順をご紹介します。

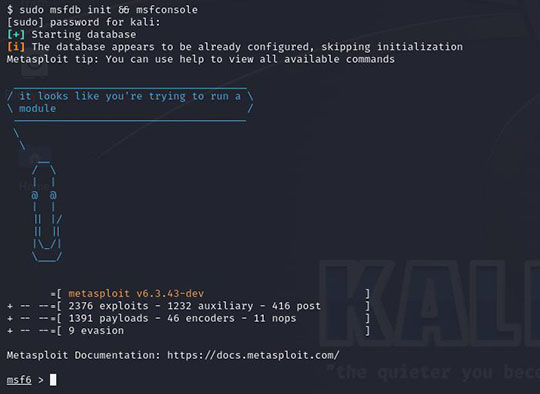

1.Metasploitの起動

ターミナルまたはコマンドプロンプトを開いて、Metasploitを起動します。

2.auxiliary/scanner/http/http_versionモジュールの選択

Metasploitプロンプトで、auxiliary/scanner/http/http_versionモジュールを選択します。

use auxiliary/scanner/http/http_version

![]()

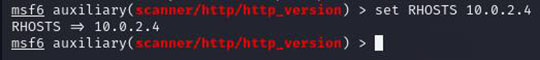

3.スキャン対象のホストを設定

RHOSTSパラメータを使用して、スキャン対象のホストやネットワーク範囲を指定します。

set RHOSTS 10.0.2.4

もしくは、複数のホストを指定する場合は、IP範囲やCIDR形式で指定します。

set RHOSTS 10.0.2.4-10

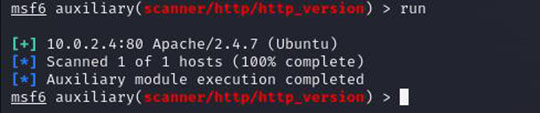

4.スキャンの実行

設定が完了したら、スキャンを実行します。

run

![]()

スキャンが開始され、対象ホストのHTTPバージョン情報が表示されます。

5.結果の確認

スキャンが完了すると、HTTPサーバーのバージョン情報が表示されます。例えば、Apacheのバージョンが表示されます。

[+] 10.0.2.4:80 Apache/2.4.7 (Ubuntu)

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

これで、auxiliary/scanner/http/http_versionモジュールを使用したHTTPサーバーのバージョン情報のスキャンが完了しました。取得した情報を利用して、セキュリティ診断や脆弱性の評価を行うことができます。

Metasploit3でハッキングの初歩から楽しく学ぶ(3-3) Auxiliary Modules (偵察モジュール)で何ができるのか。【バナースクリプト系】のまとめ

MetasploitのAuxiliary Modulesのバナースクリプトは、対象のサービスやホストのバージョン情報を取得するためのスクリプトです。これにより、セキュリティ専門家やペネトレーションテスターは、対象環境の脆弱性評価やセキュリティ診断を行えます。

バナースクリプトはHTTP、SSH、SMBなどのプロトコルに対応し、MetasploitのAuxiliary Modulesの一環として、サービスの識別やセキュリティポリシーの評価に役立ちます。