ペネトレーションテスト&バグバウンティ

Auxiliary Modulesの脆弱性スキャン系とは、システムやネットワークの情報を収集し、既知の脆弱性を検出。エクスプロイト事前調査やセキュリティ設定の問題も評価するコマンド群になります。

【注意】ここでは、Metasploitのテスト環境は整っていることが前提です。

環境の無い方は

◎仮想環境の環境については

仮想環境(VirtualBox 7.0)にKali Linux 2023.1をインストール(手順)

◎Metasploitのインストールについては

Metasploit3でハッキングの初歩から楽しく学ぶ(1) Metasploit3の概要とインストール

◎Metasploitの環境の立ち上げ方については

Metasploit3でハッキングの初歩から楽しく学ぶ(3-1) Auxiliary Modules (偵察モジュール)で何ができるのか。【スキャナー系】

こちらをご覧いただけると、テストできると思います。

Auxiliary Modulesの脆弱性スキャン系とは

対象のシステムやアプリケーションに存在する既知の脆弱性を特定します。これにより、攻撃者が悪用できる可能性のあるセキュリティの欠陥を明らかにします。

脆弱性スキャン系の手順

Metasploitのauxiliary/scanner/http/crawlerモジュールを使用した脆弱性スキャンの手順は以下の通りです。

crawlerモジュールはウェブサイトをクロールしてリンクやディレクトリ構造を取得するためのモジュールになります。

1.Metasploitの起動

ターミナルまたはコマンドプロンプトを開いて、Metasploitを起動します。

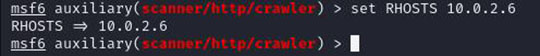

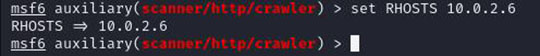

2.auxiliary/scanner/http/crawlerモジュールの選択

Metasploitプロンプトで、auxiliary/scanner/http/crawlerモジュールを選択します。

use auxiliary/scanner/http/crawler

3.スキャン対象のホストを設定

RHOSTSパラメータを使用して、スキャン対象のホストやネットワーク範囲を指定します。

set RHOSTS 10.0.2.4

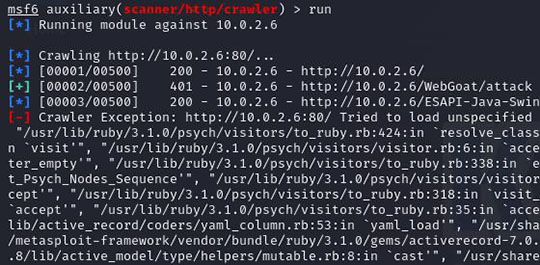

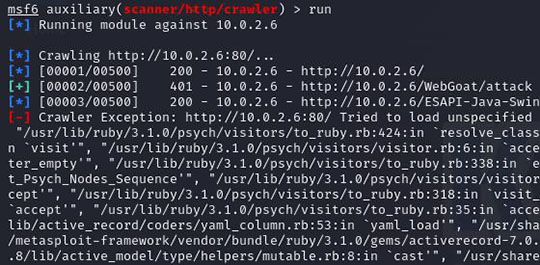

4.スキャンの実行

設定が完了したら、スキャンを実行します。

run

5.結果の確認

スキャンが完了すると、対象のウェブサイトをクロールしたリンクやディレクトリ構造を表示します。

[*] Crawling http://10.0.2.4:80/...

[*] [00001/00500] 200 - 10.0.2.4 - http://10.0.2.4/

[*] [00002/00500] 200 - 10.0.2.4 - http://10.0.2.4/?C=N;O=D

[*] [00003/00500] 200 - 10.0.2.4 - http://10.0.2.4/?C=M;O=A

[*] [00004/00500] 200 - 10.0.2.4 - http://10.0.2.4/?C=S;O=A

[*] [00005/00500] 200 - 10.0.2.4 - http://10.0.2.4/?C=D;O=A

[*] [00006/00500] 200 - 10.0.2.4 - http://10.0.2.4/chat/

[-] Crawler Exception: http://10.0.2.4:80/ Tried to load unspecified class: WEBrick::Cookie ["/usr/lib/ruby/3.1.0/psych/class_loader.rb:99:in `find'", "/usr/lib/ruby/3.1.0/psych/class_loader.rb:28:in `load'", "/usr/lib/ruby/3.1.0/psych/visitors/to_ruby.rb:424:in `resolve_class'", ・・・途中省略・・・

framework/lib/metasploit/framework/command/console.rb:54:in `start'", "/usr/share/metasploit-framework/lib/metasploit/framework/command/base.rb:82:in `start'", "/usr/bin/msfconsole:23:in `<main>'"]

[*] Crawl of http://10.0.2.4:80/ complete

[*] Auxiliary module execution completed

このモジュールは、ウェブサイトのセキュリティ評価や情報収集に使用されます。特に、ウェブサイト内の潜在的な隠れたディレクトリやファイルを発見するために利用され、セキュリティポリシーの遵守や隠れた脆弱性の発見に役立ちます。

Metasploit3でハッキングの初歩から楽しく学ぶ(3-4) Auxiliary Modules (偵察モジュール)で何ができるのか。【脆弱性スキャン系】のまとめ

MetasploitのAuxiliary Modulesの脆弱性スキャンは、セキュリティプロフェッショナルが対象システムやネットワークの弱点を特定するために利用されます。auxiliary/scannerモジュールを使用し、対象ホストに対して潜在的な脆弱性をスキャンし、セキュリティ診断や侵入テストに利用されます。